Tuta lance la cryptographie postquantique pour le courrier électronique

Tuta permet d'utiliser TutaCrypt, un protocole permettant d'échanger des messages à l'aide d'un chiffrement à sécurité quantique.

Nous sommes heureux d'annoncer qu'avec cette version, nous activons par défaut le chiffrement à sécurité quantique pour tous les nouveaux comptes Tuta Mail. Nous remplaçons maintenant la cryptographie asymétrique classique (RSA-2048) par notre protocole de cryptage hybride à sécurité quantique appelé TutaCrypt : Il combine un mécanisme d'encapsulation de clés post-quantique (CRYSTALS-Kyber) et un échange de clés Elliptic-Curve-Diffie-Hellmann (x25519).

Arne Möhle, PDG de Tuta Mail, commente : "Avec TutaCrypt, nous révolutionnons la sécurité des courriels. Pour la première fois, il est possible d'envoyer et de recevoir des courriels qui sont cryptés si fortement que même les ordinateurs quantiques ne pourront pas casser le cryptage et déchiffrer les messages. Et ce qu'il y a de mieux à propos de Tuta Mail : Ce cryptage unique peut être utilisé pour envoyer des courriels cryptés de bout en bout à n'importe qui dans le monde, quel que soit son fournisseur de messagerie, avec un simple échange de mot de passe ! Chez Tuta, nous nous considérons comme des pionniers de la communication sécurisée. En 2014, nous avons publié Tutanota, le premier service de messagerie chiffrée automatiquement. Aujourd'hui, dix ans plus tard et dix millions d'utilisateurs en plus, nous sommes ravis d'ouvrir la voie à des emails à sécurité quantique ! Nous voulons permettre au plus grand nombre de personnes possible de communiquer facilement et en toute sécurité - aujourd'hui et à l'avenir. Avec la sortie de TutaCrypt dans Tuta Mail, nous avons franchi une nouvelle étape dans la sécurisation des communications en ligne".

Lorsque Tutanota (aujourd'hui Tuta Mail) a été lancé en mars 2014, il s'agissait du premier fournisseur de messagerie chiffrée de bout en bout permettant aux gens de chiffrer facilement des courriels à n'importe qui dans le monde. Au fil des ans, nous avons continuellement renforcé le niveau de sécurité de Tuta Mail en mettant à niveau nos algorithmes d'AES 128 à AES 256, ce qui rend déjà tout le cryptage au repos sûr sur le plan quantique. Nous avons également mis à jour notre fonction de dérivation de clé basée sur le mot de passe de bcrypt à Argon2, car Argon2 est la fonction de hachage la plus sûre pour protéger les mots de passe et dériver les clés de cryptage.

Le défi de la sécurisation des courriels

Alors que le chiffrement au repos résistant aux quanta peut être facilement réalisé avec AES 256, le défi pour le courrier électronique est son utilisation du chiffrement asymétrique. De nouveaux algorithmes post-quantiques pour le chiffrement asymétrique et la cryptographie à clé publique sont nécessaires, et le NIST a déjà publié CRYSTALS-KYBER (établissement de clés) et CRYSTALS-Dilithium (signatures numériques) comme étant les meilleurs candidats.

Nous avons reconstruit le protocole cryptographique de Tuta à partir de zéro et nous améliorons actuellement notre cryptage en utilisant des algorithmes résistants aux quanta ainsi que des algorithmes conventionnels (Kyber en combinaison avec AES 256 et ECDH x25519 dans un protocole hybride) pour notre cryptage asymétrique à clé publique des courriels, mais aussi pour le partage de calendriers, le partage de listes de contacts et les futurs services de partage de fichiers. Ce dernier service, le partage de fichiers et de lecteurs sécurisés post-quantique, fait déjà l'objet de travaux parallèles avec l'université de Wuppertal dans le cadre d'un projet de recherche financé par le gouvernement allemand.

Comment activer le chiffrement à sécurité quantique

Les nouveaux utilisateurs de Tuta n'ont aucune mesure à prendre, mais doivent mettre à jour la dernière version des applications Tuta pour les algorithmes post-quantiques afin de protéger leurs courriels, leurs calendriers et leurs contacts. Le nouveau protocole sera progressivement déployé pour tous les utilisateurs actuels de Tuta.

Cette nouvelle génération de cryptage protège toutes les données stockées dans Tuta et contre le concept "récolter maintenant, décrypter plus tard". Les attaquants qui veulent mettre la main sur les données chiffrées des courriels de Tuta doivent casser les nouveaux algorithmes post-quantiques ainsi que la cryptographie classique AES/ECC.

Il s'agit d'une avancée majeure dans la sécurité des courriels et nous sommes fiers de montrer la voie vers un avenir numérique plus privé.

Comme Tuta Mail est un projet open source, vous pouvez également jeter un coup d'œil à l'implémentation du protocole sur notre dépôt GitHub.

Propriétés de sécurité

Les principaux experts en cryptographie ainsi que le gouvernement américain recommandent une stratégie de cybersécurité qui met à jour les algorithmes de cryptage à sécurité quantique dès à présent.

Conformément à cette approche de pointe, Tuta protège désormais toutes les données contre les attaquants qui collectent les messages cryptés dès maintenant pour les décrypter lorsqu'un ordinateur quantique universel à grande échelle sera disponible. Ce modèle d'attaque est appelé "Harvest Now, Decrypt Later" (récolter maintenant, décrypter plus tard). Comme nous n'envisageons pas d'adversaire quantique actif capable de falsifier et d'interrompre les messages pendant l'exécution d'un protocole, nous n'avons pas besoin d'authentification et d'intégrité pour le scénario post-quantique. Au fur et à mesure que les menaces évoluent et que les ordinateurs quantiques deviennent disponibles, nous prévoyons d'améliorer notre protocole actuel en conséquence.

TutaCrypt offre les propriétés de sécurité suivantes:

Confidentialité (classique et post-quantique) : Seuls les destinataires prévus (et l'expéditeur) sont en mesure d'accéder au contenu d'un message crypté par TutaCrypt.

Intégrité (classique) : Un message crypté TutaCrypt ne peut pas être modifié après son cryptage par l'expéditeur sans être détecté lors du décryptage par le destinataire.

Authenticité (classique) : Les destinataires obtiennent une garantie cryptographique que tout message chiffré TutaCrypt a été envoyé par son expéditeur acclamé.

Blocs de construction cryptographiques

Avant la sortie de TutaCrypt, votre client de messagerie sécurisée générait une paire de clés RSA lors de l'enregistrement. Avec la sortie de TutaCrypt, nous générons maintenant deux paires de clés :

- Une paire de clés Elliptic Curve avec la courbe X25519 utilisée pour un échange de clés Elliptic Curve Diffie-Hellman (ECDH).

- et une paire de clés Kyber-1024 utilisée pour l'encapsulation des clés.

Les clés privées sont stockées cryptées sur notre serveur (avec une clé dérivée du mot de passe de l'utilisateur) afin qu'elles puissent être utilisées sur n'importe quel appareil de l'utilisateur. Les nouveaux comptes Tuta Mail n'auront désormais que des paires de clés TutaCrypt et aucune paire de clés RSA, ce qui est expliqué sur notre page de cryptage avec des détails sur la façon dont nous cryptons et sécurisons les clés des utilisateurs sur nos serveurs basés en Allemagne pour une meilleure protection des données.

Pour un chiffrement symétrique authentifié et à sécurité quantique, TutaCrypt utilise AES-256 en mode CBC avec HMAC-SHA-256.

Des clés AES-256 à long terme sont utilisées pour crypter les données stockées sur le serveur, qui sont dérivées du mot de passe de l'utilisateur en utilisant Argon2.

Les clés de chiffrement symétrique sont dérivées à l'aide de HKDF-SHA-256.

Comment cela fonctionne-t-il ?

TutaCrypt combine les algorithmes susmentionnés afin d'échanger une clé cryptographique qui est utilisée pour chiffrer et déchiffrer le message, y compris le corps du message, l'objet et les pièces jointes.

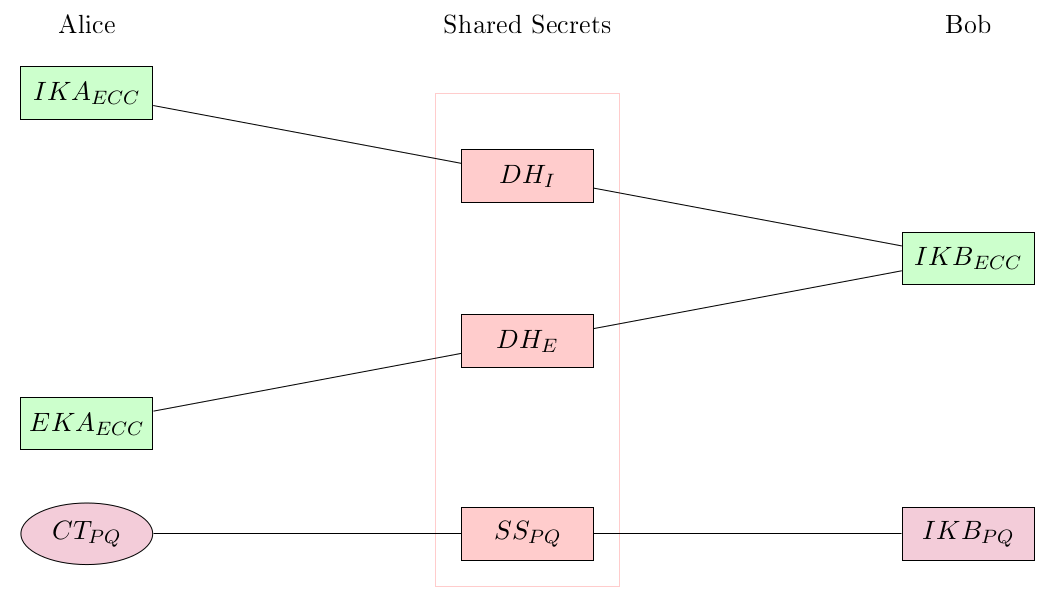

Le protocole dérive deux secrets partagés en utilisant ECDH entre la clé d'identité de l'expéditeur (IKA), une clé éphémère (EKA) générée par l'expéditeur et la clé d'identité du destinataire (IKB).

Ces deux secrets (DHI et DHE) sont utilisés comme entrée dans la fonction de dérivation de clé, avec un troisième secret partagé obtenu à partir d'une encapsulation de clé Kyber (SSPQ). La clé dérivée chiffre et déchiffre la clé du message.

Le calcul du secret partagé de TutaCrypt.

Le calcul du secret partagé de TutaCrypt.

Déploiement progressif pour tous les utilisateurs de Tuta

Avec la sortie de TutaCrypt, toutes les clés de chiffrement nouvellement générées pour les nouveaux comptes Tuta Mail seront générées avec des algorithmes à sécurité quantique.

Dans une deuxième étape de TutaCrypt, nous travaillons actuellement sur un mécanisme de rotation des différentes clés utilisées dans notre application. Une fois que cette fonctionnalité sera disponible pour le public, nous commencerons à déployer le cryptage sécurisé post-quantique pour les dix millions d'utilisateurs existants.

Autres projets

TutaCrypt est une amélioration majeure de la cryptographie de Tuta. Nous sommes heureux d'être le premier fournisseur de messagerie à chiffrer les données de ses utilisateurs avec un chiffrement à sécurité quantique. Cela prouve qu'une cryptographie complexe et forte peut être mise à la disposition de tous. Mais nous avons l'intention d'aller encore plus loin.

Nous avons expliqué quelles propriétés de sécurité le protocole possède actuellement. Cependant, nous sommes conscients qu'il existe certaines limites en matière d'authentification, en particulier dans le cas où les clés d'identité à long terme sont compromises.

Nos partenaires du projet PQDrive de l'université de Wuppertal n'ont pas constaté de problèmes de sécurité avec le protocole TutaCrypt. En outre, nous prévoyons d'examiner et de vérifier formellement le protocole dans un avenir proche.

Nous sommes en train d'améliorer le protocole en collaboration avec l'université de Wuppertal et, à long terme, nous visons à mettre en œuvre le protocole PQMail complet afin d'obtenir la Perfect Forward Secrecy et la Future Secrecy en tant que propriétés de sécurité supplémentaires.

Bien que tout cela soit nécessaire pour fournir la meilleure sécurité, nous voulons activer TutaCrypt dès maintenant pour tous nos clients afin qu'ils puissent déjà bénéficier de la cryptographie post-quantique. Dans les prochaines étapes, nous ajouterons également la vérification des clés afin que TutaCrypt fournisse également une authentification garantie par la cryptographie.

Pourquoi nous avons besoin de la cryptographie post-quantique MAINTENANT

La cryptographie post-quantique ou résistante aux quanta est notre meilleur atout contre les attaques des futurs ordinateurs quantiques pour renforcer la sécurité, la confidentialité et la protection des données.

L'essor des ordinateurs quantiques apporte de grands avantages à notre monde en ligne, mais aussi de grands risques pour notre sécurité et notre vie privée. À mesure que la révolution quantique se rapproche, l'introduction d'une cryptographie post-quantique robuste devient primordiale : Les nouveaux algorithmes doivent être mis en œuvre dès maintenant pour protéger nos données contre les attaques futures des ordinateurs quantiques. Dans ce billet, nous expliquons l'objectif de la cryptographie post-quantique, comment fonctionne le cryptage post-quantique et pourquoi nous avons besoin d'une cryptographie résistante au quantum dès aujourd'hui - et non pas une fois que l'ère des ordinateurs quantiques aura commencé.

L'internet tel que nous le connaissons dépend du cryptage : communications confidentielles, courriels sécurisés, transactions financières, infrastructures critiques - tous ces éléments sont menacés si le cryptage peut être cassé. Aujourd'hui, toutes sortes d'acteurs investissent massivement dans le développement d'ordinateurs quantiques, et ce pour de multiples raisons.

Ces ordinateurs promettent d'apporter de grands avantages aux technologies de l'information, en particulier en combinaison avec l'intelligence artificielle (IA). Mais les ordinateurs quantiques peuvent aussi être transformés en machines de surveillance sans précédent et menacer notre cybersécurité : La course est lancée entre les ordinateurs quantiques et la cryptographie post-quantique !

Les ordinateurs quantiques menacent le cryptage

L'informatique quantique et la cryptographie résistante aux quanta vont changer la technologie de l'information d'une manière que nous n'avons jamais vue auparavant.

Les recherches passées ont permis de mettre au point divers algorithmes quantiques capables de résoudre efficacement des problèmes considérés aujourd'hui comme trop difficiles. Grâce à cette capacité, l'informatique quantique apportera de grandes améliorations dans différents domaines des technologies de l'information.

Cependant, elle constitue également une menace sérieuse pour le cryptage, car les cryptosystèmes asymétriques largement utilisés aujourd'hui (RSA, ECC, (EC)DSA et (EC)DH) reposent sur des variantes de seulement deux problèmes mathématiques difficiles que, malheureusement, l'informatique quantique est capable de résoudre beaucoup plus rapidement : le problème de la factorisation des nombres entiers et le problème du logarithme discret.

Avec l'algorithme de Shor (1994) exécuté sur un ordinateur quantique universel, les deux problèmes peuvent être résolus en temps polynomial.

La cryptographie à courbes elliptiques est-elle résistante au quantum ?

Cela signifie que les systèmes cryptographiques respectifs reposant sur RSA et ECC peuvent être cassés.

Les algorithmes cryptographiques populaires tels que la cryptographie à courbe elliptique (ECC) ne sont pas résistants au calcul quantique et peuvent être facilement cassés par l'informatique quantique. Il est important de noter que l'ECC ainsi que le chiffrement PGP basé sur AES et RSA seront obsolètes dans les années à venir, lorsque le concours de cryptographie post-quantique du NIST sera achevé. Au mieux, ces algorithmes traditionnels seront utilisés dans des protocoles hybrides, combinés à des algorithmes quantiques sécurisés.

Le temps nécessaire à un attaquant pour casser les cryptages RSA et ECC dépend de la capacité de l'ordinateur quantique. Selon une étude de l'Office fédéral allemand de la sécurité de l'information (BSI), il faut environ 1 million de qubits physiques pour casser le RSA 2048 bits en 100 jours et environ 1 milliard de qubits pour le casser en une heure. Les progrès réalisés dans la conception des algorithmes permettront de réduire encore ces chiffres.

La course aux solutions à sécurité quantique

"Cela signifie que les ordinateurs quantiques ont le potentiel de briser la plupart des communications sécurisées de la planète", déclare le cryptographe Rafael Misoczki. La course est lancée pour trouver de nouveaux moyens de protéger les données et les communications afin de lutter contre la menace que représentent les ordinateurs quantiques universels à grande échelle.

Par exemple, les agences fédérales américaines telles que le FBI et la NSA sont déjà tenues d'adopter la sécurité post-quantique, et le secteur privé est invité à les suivre. Cette exigence fait partie de la stratégie nationale de cybersécurité publiée par l'administration Biden en mars 2023. Il est évident que les décideurs politiques ont déjà compris la menace que représentent les ordinateurs quantiques pour la cybersécurité des communications confidentielles et secrètes en ligne.

Quand l'informatique quantique deviendra-t-elle une réalité ?

À ce jour, aucun ordinateur quantique pratique n'a été mis au point. Cependant, l'informatique quantique est un domaine de recherche très actif et des progrès rapides ont été réalisés dans le passé, en particulier au cours des dernières années.

De grandes entreprises telles qu'IBM, Google et Intel annoncent régulièrement des avancées dans le domaine de l'informatique quantique. Toutefois, ces ordinateurs ne fonctionnent qu'avec 50 à 70 qubits physiques. Selon l'étude BSI mentionnée, un ordinateur quantique capable de casser les cryptosystèmes actuels ne deviendra pas une réalité à court terme.

Toutefois, les révélations d'Edward Snowden ont mis en évidence le fait que des données cryptées sont stockées par différents acteurs dès aujourd'hui. Il est grand temps de s'assurer que ces acteurs ne seront pas en mesure de les décrypter des années plus tard, lorsque des ordinateurs quantiques universels à grande échelle auront été construits.

En outre, l'informatique quantique n'est plus une possibilité lointaine, mais déjà une réalité. L'institut de recherche Riken, au Japon, a annoncé qu 'il mettrait le premier ordinateur quantique construit dans le pays à la disposition de plusieurs entreprises et institutions universitaires. Le Riken prévoit de connecter ce prototype d'ordinateur quantique au deuxième superordinateur le plus rapide au monde, Fugaku, d'ici à 2025, afin d'élargir ses cas d'utilisation dans le monde réel, y compris la recherche liée aux matériaux et aux produits pharmaceutiques.

Il ne s'agit pas d'un développement isolé, mais d'un élément de ce qui ressemble à une "course aux armements" en matière d'informatique quantique. Selon l'Agence japonaise pour la science et la technologie, au cours des trois dernières décennies, c'est la Chine qui a déposé le plus grand nombre de brevets dans le monde pour l'informatique quantique, soit environ 2 700, suivie des États-Unis avec environ 2 200 brevets et du Japon avec 885 brevets.

Il est clair que le monde est à l'aube d'une révolution technologique avec l'émergence des ordinateurs quantiques, qui promettent une puissance de traitement sans précédent et la capacité de résoudre des problèmes complexes que les ordinateurs classiques ne peuvent pas résoudre.

Si cette évolution est passionnante, elle constitue également une menace pour les protocoles de cryptage actuels, qui pourraient être facilement cassés par les ordinateurs quantiques, ce qui exposerait les informations sensibles à des attaquants. C'est pourquoi la stratégie nationale de cybersécurité des États-Unis préconise le passage à la cryptographie post-quantique, qui utilise des algorithmes résistants aux attaques des ordinateurs quantiques. La stratégie reconnaît la nécessité de se préparer à l'avenir et de veiller à ce que les protocoles de chiffrement restent sûrs face à l'évolution des menaces.

Bien que la possibilité qu'un ordinateur quantique parvienne à briser les protocoles de chiffrement de bout en bout actuels ne devrait pas devenir une réalité dans un avenir immédiat, il est important de s'efforcer de prévenir ce type de menace le plus tôt possible, car il faut du temps pour mettre au point des solutions efficaces.

Comment fonctionnent les ordinateurs quantiques ?

Les ordinateurs ordinaires stockent les données sous forme de 1 et de 0. Les ordinateurs quantiques, quant à eux, utilisent des qubits pour stocker les données. Chaque qubit est dans une superposition de 1 et de 0. Les mesures projettent l'un de ces états avec une certaine possibilité. Cette possibilité est modifiée par l'algorithme quantique. Comme chaque qubit représente deux états à la fois, le nombre total d'états double avec chaque qubit ajouté.

Ainsi, un qubit correspond à deux nombres possibles, deux qubits à quatre nombres possibles, trois qubits à huit nombres possibles. Depuis la pandémie de coronavirus, nous comprenons tous les nombres exponentiels. Nous pouvons nous faire une idée de la puissance d' un ordinateur quantique de 100 qubits, par exemple. Une machine quantique de 300 qubits, par exemple, pourrait représenter plus de valeurs qu'il n'y a d'atomes dans l'univers observable.

Il y a une vingtaine d'années, des chercheurs japonais ont été les premiers à mettre au point des qubits supraconducteurs : Ils ont refroidi certains métaux à des températures extrêmement basses afin d'obtenir un environnement de travail stable pour les ordinateurs quantiques.

Cette méthode était si prometteuse qu'elle a déclenché des projets de recherche chez Google, IBM et Intel.

Les ordinateurs quantiques proprement dits ne ressemblent pas du tout à des ordinateurs ordinaires. Il s'agit plutôt de grands cylindres de métal et de fils torsadés, déposés dans de grands réfrigérateurs. Les chercheurs envoient des informations à la machine et reçoivent des calculs en retour, comme avec les ordinateurs ordinaires.

IBM permet même aux chercheurs externes d'acheter de la puissance de calcul sur son Q System One. Cela permet aux chercheurs du monde entier d'utiliser un ordinateur quantique sans jamais en voir ou en toucher un en vrai.

La parallélisation inhérente des calculs sur tous les états simultanément permettra à ces puissantes machines informatiques de briser des cryptages actuellement inviolables.

Pourquoi le cryptage est-il nécessaire ?

Le chiffrement est omniprésent lorsque nous utilisons l'internet. Il fait partie intégrante de tout processus numérique nécessitant une certaine confidentialité : les communications, la finance, le commerce, les infrastructures critiques, les soins de santé et bien d'autres domaines de notre vie quotidienne sont protégés par un chiffrement fort. Lorsque les algorithmes cryptographiques utilisés dans ces processus deviendront cassables grâce au développement d'ordinateurs quantiques universels à grande échelle, les attaquants ayant accès à ces ordinateurs pourront menacer de nombreux aspects de notre vie quotidienne.

L'internet tel que nous le connaissons ne fonctionne qu'avec un cryptage inviolable. Il est temps de se préparer à la révolution quantique en introduisant la cryptographie post-quantique.

Qu'est-ce que la cryptographie post-quantique ?

Le chiffrement résistant au quantum peut protéger vos données contre la menace des ordinateurs quantiques.

Le chiffrement résistant au quantum peut protéger vos données contre la menace des ordinateurs quantiques.

La cryptographie post-quantique décrit des algorithmes cryptographiques fonctionnant sur des ordinateurs conventionnels mais reposant sur des problèmes mathématiques considérés comme trop difficiles à résoudre pour les ordinateurs conventionnels et quantiques. Tant qu'il n'existe pas d'algorithme quantique efficace qui résout exactement ces problèmes plus efficacement, nous pouvons supposer qu'ils ne peuvent pas être résolus par des ordinateurs quantiques.

En réponse à la menace quantique, la communauté mondiale de la cybersécurité est activement engagée dans une course au développement d'algorithmes cryptographiques post-quantiques. Ces algorithmes sont conçus pour résister aux attaques des ordinateurs classiques et quantiques, garantissant ainsi la longévité des communications sécurisées.

En 2016, le National Institute for Standards and Technology (NIST) des États-Unis a lancé un processus de normalisation de ces algorithmes à sécurité quantique. Le résultat final de cette norme de cryptographie post quantique du NIST est attendu avec impatience par la communauté cryptographique. Le processus en est actuellement à la quatrième - et presque dernière - phase d'évaluation des algorithmes standard pour le cryptage sécurisé post-quantique, les quatre premiers algorithmes cryptographiques résistants au quantum - CRYSTALS-Kyber pour le cryptage et CRYSTALS-Dilithium, FALCON et SPHINCS+ pour les signatures numériques - ayant déjà été annoncés.

Se préparer à la révolution de l'informatique quantique

Il est urgent de développer et de déployer la cryptographie post-quantique. Même si les ordinateurs quantiques capables de briser les systèmes cryptographiques que nous utilisons aujourd'hui pourraient ne pas devenir une réalité à court terme, l'expérience a montré que le déploiement de nouvelles normes cryptographiques prend beaucoup de temps. Les nouveaux algorithmes doivent être évalués avec soin, leur sécurité doit être prouvée par une cryptanalyse intensive et des implémentations efficaces doivent être trouvées. Par exemple, bien que la cryptographie à courbe elliptique ait été proposée pour la première fois à la fin des années 1980, elle n'a été adaptée à un usage de masse que depuis quelques années.

Récolter maintenant, décrypter plus tard

L'œil de Sauron pourra tout voir lorsque les ordinateurs quantiques pourront décrypter vos communications.

L'œil de Sauron pourra tout voir lorsque les ordinateurs quantiques pourront décrypter vos communications.

Le déploiement de la cryptographie post-quantique doit se faire le plus tôt possible, non seulement pour être prêt lorsque les ordinateurs quantiques universels à grande échelle deviendront une réalité, mais aussi pour protéger les données actuellement cryptées à l'aide d'algorithmes standard afin qu'elles ne puissent pas être décryptées à l'avenir. La différence entre la cryptographie actuelle et la cryptographie post-quantique réside dans le fait que les nouveaux algorithmes résistants au quantum seront capables de repousser les attaques des ordinateurs quantiques, alors que les données cryptées avec les algorithmes actuellement utilisés n'auront pas le pouvoir de résister à de telles attaques.

Cette menace s'appelle la stratégie "récolter maintenant, décrypter plus tard" : Les données qui circulent sur l'internet sont collectées maintenant, par exemple par des services secrets tels que la NSA ou d'autres pays qui ont les yeux rivés sur le monde, en vue d'un décryptage ultérieur.

Cette menace montre clairement qu'il n'est plus possible d'attendre de savoir si - ou quand - les ordinateurs quantiques seront mis sur le marché.

Quel est le but de tout cela ?

L'objectif de la cryptographie postquantique est de s'assurer que les données cryptées restent sécurisées à l'avenir. Comme l'ont expliqué le gouvernement américain et le NIST, toutes les données cryptées à l'aide d'algorithmes standard ne permettent pas d'atteindre ce nouveau niveau d'exigence en matière de sécurité et les algorithmes de cryptographie postquantique doivent être mis en œuvre dès maintenant. Heureusement, certaines données peuvent être sécurisées par un cryptage post-quantique relativement facile, car l'AES 256 (cryptage symétrique) est déjà considéré comme résistant au quantum.

Cela signifie que toutes les données stockées sur votre ordinateur ou sur le système d'une entreprise, comme les documents et les fichiers, peuvent être facilement sécurisées à l'aide de l'algorithme AES 256, qui a fait ses preuves.

Le défi du cryptage asymétrique

La situation devient toutefois plus délicate lorsque vous souhaitez crypter des données de manière asymétrique et résistante aux quanta, par exemple pour le partage de fichiers cryptés ou pour l'envoi et la réception de courriers électroniques cryptés. De nouveaux algorithmes post-quantiques pour le cryptage asymétrique et la cryptographie à clé publique font l'objet de recherches et de tests au moment où vous lisez ces lignes.

De nombreuses entreprises ont déjà commencé à expérimenter la cryptographie asymétrique résistante au quantum dans leurs applications. À l'instar des récentes mises à jour post-quantiques de Signal et d'Apple, Tuta Mail est pionnier dans l'utilisation d'algorithmes résistants au quantum avec des algorithmes conventionnels (Kyber et Dilithium en combinaison avec AES 256 et RSA 2048 dans un protocole hybride) pour notre cryptage asymétrique à clé publique des courriels, mais aussi pour le partage de calendriers, le partage de listes de contacts et les futurs services de partage de fichiers.

Ce faisant, nous suivons les conseils du NIST, du gouvernement américain et d'experts en cryptographie renommés tels que Lyubashevsky: "Si vous avez vraiment des données sensibles, faites-le maintenant, migrez vous-même".

Un protocole hybride pour une sécurité maximale

Les algorithmes de résistance quantique étant relativement nouveaux et leur sécurité n'ayant pas été suffisamment prouvée, nous ne pouvons pas simplement les remplacer par les algorithmes cryptographiques actuels. Il peut toujours arriver que quelqu'un trouve une attaque fonctionnant sur un ordinateur conventionnel ou quantique qui brise l'algorithme à sécurité quantique qui a été choisi. Une approche hybride est une exigence fondamentale, car les nouveaux algorithmes n'ont pas encore été testés au combat. Même si la conclusion mathématique qui rend ces algorithmes quantiquement sûrs est correcte, il peut y avoir des erreurs dans la mise en œuvre qui peuvent compromettre la sécurité.

C'est pourquoi les algorithmes de cryptographie postquantique et les algorithmes conventionnels doivent être combinés dans une approche hybride. C'est l'approche utilisée par toutes les mises à jour résistantes au quantum, comme celles de Signal, Apple ou Tuta.

Les ordinateurs quantiques étant sur le point de devenir une réalité, nous devons prendre une longueur d'avance avec la cryptographie postquantique pour garantir la sécurité de toutes les données - aujourd'hui et à l'avenir !

Si vous voulez être parmi les premiers à utiliser un cryptage résistant aux quanta pour vos courriels, inscrivez-vous dès maintenant à Tuta Mail!