Il NIST pubblica algoritmi di crittografia resistenti alla quantistica - Tutanota li usa già in un prototipo!

CRYSTALS-Kyber e CRYSTALS-Dilithium si sono dimostrati la scelta migliore per la crittografia quantistica nei prototipi di e-mail.

Tutanota ha già sviluppato un prototipo funzionante per crittografare in modo sicuro le e-mail con gli algoritmi ora definiti dal NIST, ovvero CRYSTALS-Kyber e CRYSTALS-Dilithium. "Gli algoritmi ora scelti dal NIST si sono dimostrati la scelta migliore per la crittografia quantistica resistente nel nostro prototipo di e-mail", spiega Vitor Sakaguti, membro del progetto di ricerca PQMail.

Progetto di ricerca PQMail

Durante il progetto di ricerca che Tutanota ha svolto insieme all'istituto di ricerca L3S dell'Università Leibniz di Hannover, i ricercatori hanno valutato tutti gli algoritmi NIST del secondo round per quanto riguarda la sicurezza, il basso impatto sulle risorse e le prestazioni veloci, prima di scegliere CRYSTALS-Kyber e CRYSTALS-Dilithium.

Candidati NIST: CRYSTALS-KYBER e CRYSTALS-Dilithium

Ora, il NIST ha dichiarato in un comunicato che "raccomanda due algoritmi primari da implementare per la maggior parte dei casi d'uso: CRYSTALS-KYBER (creazione di chiavi) e CRYSTALS-Dilithium (firme digitali)".

"Il fatto che questi algoritmi siano stati scelti come candidati finali dal NIST è per noi lo scenario migliore", afferma Vitor. "Allo stesso tempo, non ci sorprende che il NIST abbia scelto questi algoritmi perché sono quelli che funzionano più velocemente. Il nostro protocollo è stato progettato per poter funzionare con qualsiasi candidato del concorso NIST, ma i nostri test sulle prestazioni hanno dimostrato che la famiglia CRYSTALS avrebbe fornito la migliore esperienza ai nostri utenti."

"CRYSTALS-Kyber e CRYSTALS-Dilithium hanno avuto il minore impatto sulle risorse (dimensioni di chiavi e firme) e sono stati i più veloci, pur garantendo i livelli di sicurezza a cui puntavamo, ossia una sicurezza almeno pari a quella a 128 bit con gli attuali algoritmi sui computer classici."

I prossimi passi: Rafforzare la sicurezza

Il prossimo passo del NIST, il quarto round, è seguito con attenzione dalla comunità della sicurezza informatica e in particolare da noi di Tutanota: "Ora assisteremo a un grande sforzo nel tentativo di rompere questi algoritmi. È una buona cosa: Vogliamo che i ricercatori trovino ogni possibile punto debole in modo da poterlo correggere. Più questi algoritmi diventano maturi, più possiamo essere sicuri della sicurezza del nostro protocollo", aggiunge Vitor.

Il processo di selezione del NIST sta andando esattamente come dovrebbe per raggiungere la resilienza crittografica. Ad esempio, è stato dimostrato che uno dei candidati già esclusi dal processo del NIST è completamente rotto: L'algoritmo Rainbow può essere violato in due giorni, non con un computer quantistico, ma con un normale computer portatile, secondo i ricercatori di IBM.

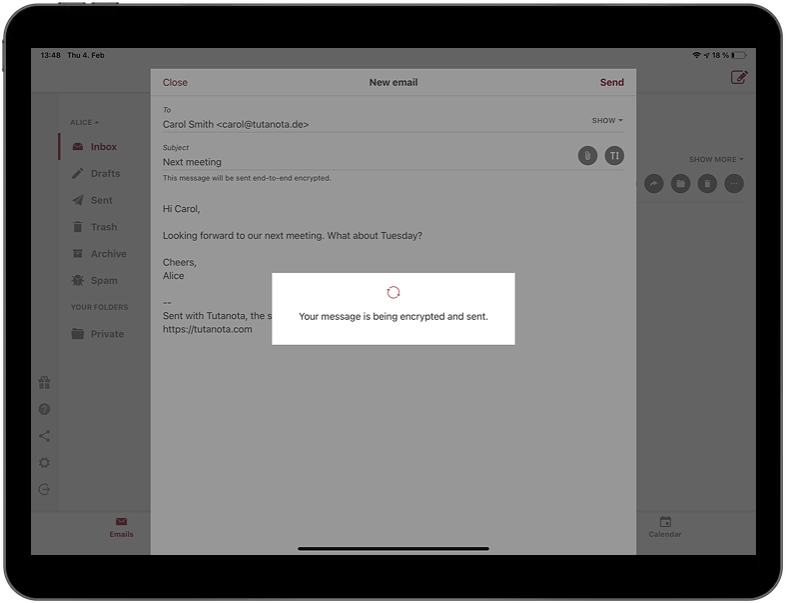

Tutanota protegge i dati automaticamente

Investendo per tempo nella crittografia sicura post-quantistica, noi di Tutanota manteniamo la promessa fatta ai nostri utenti: costruire il servizio di posta elettronica più sicuro in circolazione.

Il prossimo passo sarà quello di implementare il nuovo protocollo di crittografia sicura post-quantistica in Tutanota stesso. Una volta completato, milioni di utenti di Tutanota beneficeranno immediatamente della crittografia sicura post-quantistica.

Poiché la migrazione ai nuovi algoritmi avviene automaticamente in Tutanota, gli utenti non dovranno fare nulla. Una volta implementato il nuovo protocollo, tutti i dati memorizzati in Tutanota, ovvero e-mail, contatti e calendari, vengono automaticamente crittografati con i nuovi algoritmi.

In questo modo, tutti i dati di milioni di utenti saranno protetti dagli attacchi dei computer quantistici.