O hack do banco de dados da Microsoft mostra que os dados armazenados na nuvem devem ser sempre criptografados de ponta a ponta.

Enquanto os políticos ainda pedem 'acesso legítimo' para combater o CSAM, o último hack da Microsoft mostra que qualquer dado armazenado sem criptografia está sempre em risco.

Microsoft Azure hack - o que aconteceu

O especialista em segurança de TI Ami Luttwak da Wiz descobriu a vulnerabilidade no Caderno de Notas Azure Cosmos DB Jupyter no dia 9 de agosto e informou a Microsoft três dias depois. A Microsoft publicou esta declaração dizendo que corrigiu imediatamente o problema. A Microsoft agradeceu aos pesquisadores de segurança pelo seu trabalho como parte da divulgação coordenada da vulnerabilidade. A Microsoft também disse ao Wiz via e-mail que planejava pagar $40.000 por relatar a vulnerabilidade.

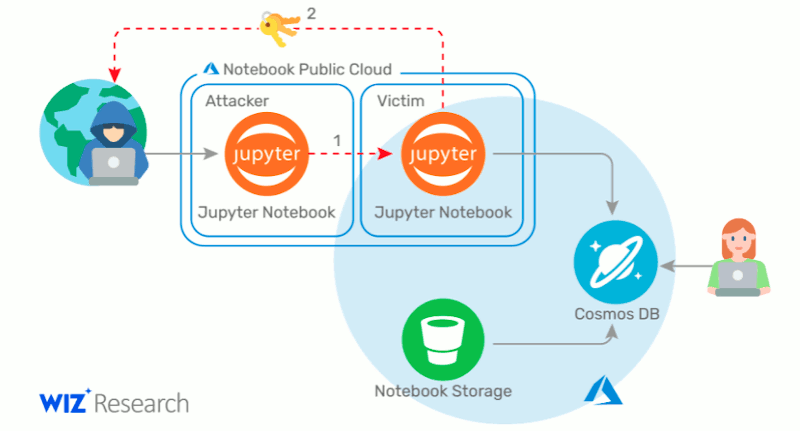

Explicação sobre o hack do Cosmos DB através da funcionalidade Jupyter, fonte.

Esta chave primária permite o acesso a todos os bancos de dados CosmosDB no Microsoft Azure que foram configurados com esta chave. Isto torna um administrador que tem acesso total (ler, escrever, apagar) ao banco de dados.

Em 26 de agosto, a Microsoft notificou vários milhares de seus clientes da nuvem afetados pelo problema via e-mail. Na mensagem, a empresa avisa seus clientes que os atacantes tinham a capacidade de ler, modificar e até mesmo excluir todos os principais bancos de dados. Luttwak conseguiu obter acesso às chaves primárias de leitura-escrita, que ele usou para obter acesso total aos bancos de dados dos clientes. Como a própria Microsoft não podia alterar essas chaves, a empresa pediu aos seus clientes que tomassem medidas e trocassem essa chave primária da CosmosDB como precaução. Embora o buraco de segurança já tenha sido fechado, os clientes devem tomar esta medida para finalmente evitar um possível comprometimento das bases de dados. A Microsoft escreve ainda na mensagem que não encontrou provas de que terceiros (com excepção do Wiz) tenham acedido às chaves.

A Microsoft não informa todos os clientes

Luttwak disse à Reuters que criticou os avisos da Microsoft aos seus clientes: A empresa só tinha escrito aos clientes cujas chaves vulneráveis eram visíveis no mesmo mês em que o Wiz descobriu e investigou o problema. Os atacantes, no entanto, teriam sido capazes de ver chaves de muitos mais clientes porque a vulnerabilidade já tinha sido introduzida em 2019, quando o recurso Jupyter foi lançado pela primeira vez. Cada conta Cosmos DB que usa essa funcionalidade está potencialmente em risco. A partir deste fevereiro, cada conta Cosmos DB recém-criada tinha o recurso de notebook habilitado por padrão por pelo menos três dias e sua chave primária poderia ter sido exposta mesmo que o cliente não estivesse ciente disso e nunca tivesse usado o recurso.

Como a chave primária é um segredo duradouro, que não se atualiza automaticamente, um potencial atacante ainda pode ser capaz de abusar de uma chave uma vez obtida, mesmo que a empresa desligue a funcionalidade Jupyter no Cosmos DB.

Apesar disso, e apesar das críticas do Wiz, a Microsoft não tinha informado todos os clientes que ligaram a funcionalidade chamada Jupyter Notebook ao Cosmos DB. Quando questionada sobre isso, a Microsoft apenas disse à Reuters que havia informado os clientes potencialmente afetados, mas não explicou mais a declaração.

A Agência de Segurança Cibernética e Infraestrutura do Departamento de Segurança Nacional dos EUA usou uma linguagem mais forte em um boletim, deixando claro que estava falando não apenas para os clientes que tinham sido notificados, mas para todos que usavam o Azure Cosmos DB:

"A CISA encoraja fortemente os clientes do Azure Cosmos DB a enrolar e regenerar a sua chave de certificado".

Você pode encontrar informações sobre como regenerar a chave aqui.

Pior vulnerabilidade na nuvem imaginável

Luttalk disse: "Esta é a pior vulnerabilidade das nuvens que você pode imaginar. Esta é a base de dados central do Azure, e conseguimos ter acesso a qualquer base de dados de clientes que quiséssemos".

Para os clientes europeus da nuvem Azure que têm dados pessoais armazenados em uma instância da Cosmos DB, há também a questão de saber se uma notificação GDPR de precaução deve ser enviada às autoridades responsáveis pela proteção de dados dentro de 72 horas devido a um possível incidente de segurança.

Esta vulnerabilidade da Microsoft é um pesadelo para qualquer empresa que utilize a Cosmos DB. No entanto, devido à sua popularidade, milhares de empresas, entre as quais estão muitas empresas globais, incluindo empresas da Fortune 500, usam o Azure Cosmos DB da Miscrosoft para gerenciar grandes quantidades de dados de todo o mundo em tempo quase real.

E seus dados podem agora estar em risco de serem hackeados, roubados ou mesmo apagados.

Criptografar é tudo

Para reduzir a probabilidade de tais ameaças, as empresas que querem mover seus dados para a nuvem têm apenas uma opção: Encriptação. E por criptografia, não nos referimos à criptografia do lado do servidor. Queremos dizer criptografia verdadeira de ponta a ponta, onde ninguém - nem mesmo o provedor de serviços - pode obter a chave secreta.

O hack da base de dados Azure da Miscrosoft mostra mais uma vez que a encriptação é a melhor ferramenta que temos para combater os atacantes maliciosos e para manter os nossos dados seguros.

Quando os dados são armazenados na nuvem, a única maneira de proteger adequadamente esses dados é a criptografia de ponta a ponta.