Porque é que o U2F é importante: Como funciona e porque é que precisa dele.

O FIDO U2F é importante para proteger o seu processo de autenticação. Protege a sua conta contra o controlo malicioso, incluindo phishing. Certifique-se de que nunca perde o acesso à sua identidade online!

FIDO U2F explicado

tl;dr: O U2F é importante, pois é a opção mais segura para proteger as suas contas. Active-o sempre que possível.

De facto, o U2F é tão importante que todos os serviços de correio eletrónico o deveriam suportar.

A razão é simples: A sua conta de correio eletrónico é a porta de entrada para a sua identidade online. Serviços como a Amazon, o Twitter, o PayPal e outros estão ligados à sua conta de correio eletrónico e as palavras-passe destes serviços podem ser facilmente redefinidas se um atacante malicioso tiver obtido acesso à sua caixa de correio.

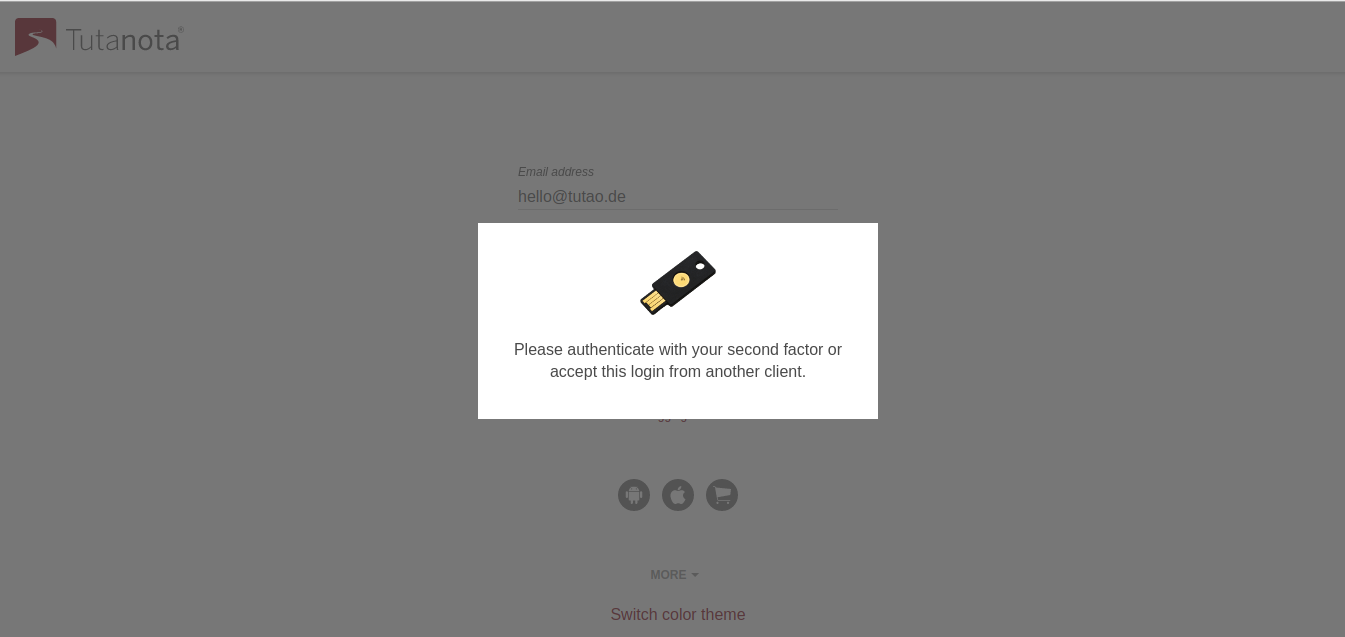

É contra isso que o FIDO U2F o protege. Se for ativado na sua conta de e-mail, por exemplo em Tutanota, será quase impossível para os atacantes maliciosos tomarem conta da sua caixa de correio.

O que é FIDO U2F (Universal 2nd Fator)? - Definição

U2F é um padrão de autenticação aberto que usa uma chave para múltiplos serviços. Simplifica e aumenta a segurança fornecida pela 2FA (autenticação de dois factores), uma vez que não são necessários controladores ou software cliente.

A autenticação universal de segundo fator refere-se a um dispositivo separado que contém uma chave secreta e adicional necessária para iniciar sessão na(s) sua(s) conta(s) digital(ais). Em vez de introduzir um determinado código (OTP), basta ligar um dispositivo como segundo fator.

U2F vs 2FA

U2F não é o mesmo que 2FA: 2FA é a autenticação de dois factores que inclui todos os métodos para o segundo fator (SMS, TOTP, U2F e outros). O U2F é apenas uma opção para configurar a autenticação de dois factores - embora seja a mais segura!

Quais são as vantagens do U2F?

- Autenticação rápida: Diminui o tempo de autenticação

- Segurança forte: Sem controlo de contas quando totalmente implementado

- Várias opções: Acesso a quase 1.000 aplicações e serviços

Quais são as desvantagens?

Existe uma desvantagem significativa das soluções U2F em comparação com o TOTP (que utiliza um segredo partilhado): No caso do U2F, não existe a opção de fazer cópias de segurança dos códigos de recuperação dos segredos partilhados.

Se uma chave de hardware for perdida, será impossível iniciar sessão nos serviços e aplicações que foram originalmente protegidos com essa chave de hardware. Assim, a maioria dos serviços oferece uma forma de repor as credenciais de início de sessão para recuperar o acesso.

Por exemplo, o Tutanota oferece um código de recuperação que deve ser introduzido juntamente com a palavra-passe correcta para repor (neste caso: remover) uma chave de hardware U2F perdida. Além disso, é possível no Tutanota registar várias chaves de hardware. Se uma delas se perder, os utilizadores ainda podem fazer o login com uma das outras chaves U2F registadas.

Porque é que o U2F é importante?

Segurança do U2F

U2F - autenticação de segundo fator com uma chave de segurança de hardware - é a forma mais segura de proteger as suas contas online de ataques maliciosos.

É também mais seguro do que a autenticação de segundo fator via OTP ou TOTP, e é por isso que nós no Tutanota recomendamos vivamente a ativação de uma chave de hardware para proteger a sua caixa de correio encriptada.

Como é que o U2F protege contra phishing?

O U2F endurece as suas credenciais de login, o que garante que ninguém pode assumir o controlo das suas contas - nem mesmo depois de um ataque de phishing bem sucedido.

Os e-mails de phishing estão a tornar-se cada vez mais sofisticados, o que aumenta o risco de cair em tais ataques. O remetente da mensagem de correio eletrónico de phishing tenta normalmente fazer com que o utilizador clique numa ligação onde é suposto introduzir a sua palavra-passe. Se isso acontecer, o atacante pode facilmente roubar a sua palavra-passe e assumir o controlo da sua conta.

No entanto, se um segundo fator como o U2F tiver sido ativado na sua conta, a palavra-passe será inútil para o atacante e a sua conta estará segura.

Além disso, o início de sessão de um utilizador com U2F está ligado à origem, o que significa que apenas o sítio real pode autenticar com a chave (segundo fator). A autenticação falhará em qualquer site de phishing falso, mesmo que o utilizador tenha sido enganado e pensado que era real.

Por que razão deve ativar um segundo fator?

- O U2F aumenta a proteção das suas contas (como as contas de correio eletrónico, de disco, de redes sociais).

- O U2F é a versão mais segura da autenticação de dois factores.

- Um dispositivo U2F cria uma chave criptográfica para desbloquear a sua conta.

- Os ataques de phishing tornam-se quase impossíveis com o U2F.

Como é que o U2F funciona?

Para o utilizador, o U2F é muito simples. Pode ativar a mesma chave de hardware U2F em todas as suas contas, como Tutanota, Amazon ou Twitter. Quando inicia sessão, introduz o seu nome de utilizador e a sua palavra-passe e, em seguida, basta inserir a chave de hardware tipo USB no seu dispositivo e tocar-lhe para concluir o processo de autenticação.

Do ponto de vista técnico, o processo é muito mais complexo. A Fido Alliance explica o processo da seguinte forma:

"O dispositivo e o protocolo U2F têm de garantir a privacidade e a segurança do utilizador. No cerne do protocolo, o dispositivo U2F tem uma capacidade (idealmente, incorporada num elemento seguro) que cria um par de chaves públicas/privadas específicas da origem. O dispositivo U2F fornece a chave pública e um identificador de chave ao serviço ou sítio Web em linha de origem durante o passo de registo do utilizador."

"Posteriormente, quando o utilizador efectua uma autenticação, o serviço ou sítio Web em linha de origem envia o identificador de chave de volta para o dispositivo U2F através do browser. O dispositivo U2F utiliza o Key Handle para identificar a chave privada do utilizador e cria uma assinatura que é enviada de volta para a origem para verificar a presença do dispositivo U2F. Assim, o identificador de chave é simplesmente um identificador de uma chave específica no dispositivo U2F."

"O par de chaves criado pelo dispositivo U2F durante o registo é específico da origem. Durante o registo, o browser envia ao dispositivo U2F um hash da origem (combinação de protocolo, nome de anfitrião e porta). O dispositivo U2F devolve uma chave pública e um Key Handle. Muito importante, o dispositivo U2F codifica a origem do pedido no Key Handle."

"Mais tarde, quando o utilizador tenta autenticar-se, o servidor envia o Key Handle do utilizador de volta para o browser. O navegador envia este identificador de chave e o hash da origem que está a solicitar a autenticação. O dispositivo U2F certifica-se de que emitiu este identificador de chave para esse hash de origem específico antes de efetuar qualquer operação de assinatura. Se houver uma incompatibilidade, não é devolvida qualquer assinatura. Esta verificação de origem garante que as chaves públicas e os Key Handles emitidos por um dispositivo U2F para um determinado serviço online ou sítio Web não podem ser exercidos por um serviço online ou sítio Web diferente (ou seja, um sítio com um nome diferente num certificado SSL válido). Esta é uma propriedade de privacidade crítica - assumindo que o navegador está a funcionar como deveria, um site pode verificar fortemente a identidade com o dispositivo U2F de um utilizador apenas com uma chave que tenha sido emitida para esse site específico por esse dispositivo U2F específico. Se esta verificação de origem não estivesse presente, uma chave pública e um Key Handle emitidos por um dispositivo U2F poderiam ser utilizados como um 'supercookie' que permite a vários sítios coniventes verificar e correlacionar fortemente a identidade de um determinado utilizador."

"O utilizador pode utilizar o mesmo dispositivo em vários sítios na Web - funciona, assim, como o chaveiro físico do utilizador na Web, com várias chaves (virtuais) para vários sítios fornecidos a partir de um dispositivo físico. Utilizando a norma aberta U2F, qualquer origem poderá utilizar qualquer browser (ou SO) que tenha suporte U2F para falar com qualquer dispositivo compatível com U2F apresentado pelo utilizador para permitir uma autenticação forte."

História

O Universal 2nd Fator (U2F) é uma norma aberta que reforça e simplifica a autenticação de dois factores (2FA) utilizando dispositivos especializados Universal Serial Bus (USB) ou de comunicação de campo próximo (NFC). É sucedido pelo Projeto FIDO2, que inclui a norma W3C Web Authentication (WebAuthn) e o Protocolo 2 de Cliente para Autenticador (CTAP2) da FIDO Alliance.

Embora tenha sido inicialmente desenvolvida pela Google e pela Yubico, com a contribuição da NXP Semiconductors, a norma é agora alojada apenas pela FIDO Alliance.

Encontrará uma lista de todos os serviços que suportam chaves U2F aqui.

Objetivo: Autenticação forte e privacidade para a Web

O ecossistema U2F foi concebido para fornecer uma autenticação forte aos utilizadores na Web, preservando simultaneamente a privacidade do utilizador.

O utilizador transporta um "dispositivo U2F" como segundo fator de autenticação para as suas contas em linha. Desta forma, estas contas podem ser mantidas em segurança, inclusivamente contra ataques de phishing.

As chaves de hardware U2F são uma grande conquista, pois garantem a segurança das pessoas e das suas contas online na Web.

Comparação de diferentes opções para a autenticação de dois factores (2FA)

Dispositivo de segurança: U2F

- Opção mais segura

- A chave privada é armazenada localmente no dispositivo U2F

- Garante proteção contra ataques man-in-the-middle (MITM) e phishing

- Requer um dispositivo de hardware

- Não é necessária uma entrada manual

Aplicação de autenticação: TOTP

- Uma aplicação gera códigos que só são válidos durante um curto período de tempo (Google Authenticator, Authy, etc.)

- É necessária uma introdução manual em cada início de sessão

- Não requer nenhum dispositivo de hardware

- Não protege o início de sessão do dispositivo móvel porque a aplicação no dispositivo móvel gera o segundo fator

Aplicação de autenticação: HOTP

- Uma aplicação gera códigos que são válidos para sempre (Google Authenticator, Authy, etc.)

- Os códigos têm de ser armazenados de forma segura

- É necessária uma introdução manual em cada início de sessão

- Não necessita de um dispositivo de hardware

- Não protege o início de sessão do dispositivo móvel porque a aplicação no dispositivo móvel gera um segundo fator

Código SMS

- O código é enviado por SMS

- É necessária uma introdução manual em cada início de sessão

- Menos seguro, uma vez que os SMS podem ser facilmente interceptados

- Não requer nenhum dispositivo de hardware

- Não protege o início de sessão do dispositivo móvel porque o SMS no dispositivo móvel contém o segundo fator