Le groupe de pirates russes Sandworm est de retour : Le nouveau logiciel malveillant Kapeka infecte secrètement les systèmes depuis 2022

Un nouveau logiciel malveillant récemment découvert en Estonie relie le groupe de pirates Sandworm à des cyberattaques en Europe, et pourrait être une retombée de la guerre entre la Russie et l'Ukraine.

Qu'est-ce que Kapeka ?

Kapeka est un logiciel malveillant à porte dérobée utilisé dans les phases initiales d'une cyberattaque. Il permet à un attaquant de conserver un accès à long terme, habilement dissimulé, à l'infrastructure de la victime, dans l'éventualité où il souhaiterait revenir pour siphonner de nouvelles données ou lancer d'autres attaques contre une organisation. Ce qui est intéressant avec Kapeka, par rapport à d'autres types de logiciels malveillants, c'est qu'il a été déployé avec une certaine parcimonie et généralement dans des applications ciblées spécifiques. Sa menace vient également du fait qu'il est très bien caché dans les infrastructures touchées, ce qui le rend très difficile à défendre.

Dans un livre blanc détaillant les tenants et aboutissants de Kapeka, le chercheur en menaces Mohammad Kazem Hassan Nejad explique :

"Kapeka contient un dropper qui dépose et lance une porte dérobée sur la machine d'une victime, puis s'en retire. La porte dérobée recueille d'abord des informations et des empreintes digitales de la machine et de l'utilisateur avant d'envoyer les détails à l'auteur de la menace. Cela permet de renvoyer des tâches à la machine ou de mettre à jour la configuration de la porte dérobée. WithSecure ne sait pas comment la porte dérobée Kapeka est propagée par Sandworm".

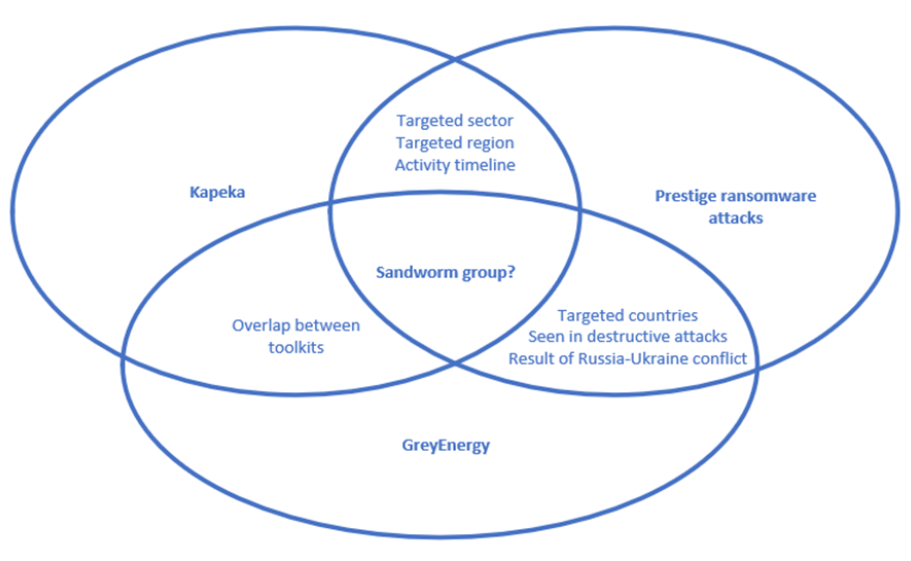

Kapeka a été découvert par la société de sécurité finlandaise WithSecure. Le logiciel malveillant est actif dans la nature depuis le milieu de l'année 2022 et ses victimes sont généralement des groupes situés en Europe de l'Est. Dans son analyse, WithSecure affirme qu'en reliant le logiciel malveillant Kapeka à d'autres types d'attaques par ransomware, il pense que ce nouveau logiciel malveillant est lié au groupe de pirates APT bien connu Sandworm.

L'attribution de l'attaque Sandworm se chevauche. (Image utilisée avec l'autorisation de WithSecure)

Qui est Sandworm ?

Sandworm est un groupe de pirates informatiques parrainé par le gouvernement russe et responsable d'attaques continues contre l'Ukraine, qui ont même entraîné la propagation d'infections par des logiciels malveillants dans d'autres pays du monde. Sandworm a d'abord attiré l'attention des analystes de renseignements sur les menaces d'iSIGHT Partners, qui ont découvert une vaste campagne de spear-phishing tirant parti d'une vulnérabilité zero-day, désormais connue sous le nom de CVE-2014-4114.

Après examen par iSIGHT et Microsoft, cette attaque initiale a été identifiée comme faisant partie d'une campagne de cyber-espionnage russe. Dans leur billet de blog, qui explique les détails de l'attaque, ils affirment que les groupes suivants étaient les cibles visibles du piratage parrainé par l'État russe :

- L'OTAN

- le gouvernement ukrainien

- Gouvernements d'Europe occidentale

- Entreprises polonaises du secteur de l'énergie

- Sociétés de télécommunications européennes

- Groupes universitaires américains

Il peut être difficile d'attribuer l'État à l'origine de telles attaques, mais l'intérêt de travailler avec ces groupes parrainés est d'établir un lien entre une nation et les pirates eux-mêmes. iSIGHT conclut que le gouvernement russe est en fin de compte derrière le groupe parce que "bon nombre des leurres observés ont été spécifiques au conflit ukrainien avec la Russie et à des questions géopolitiques plus larges liées à la Russie".

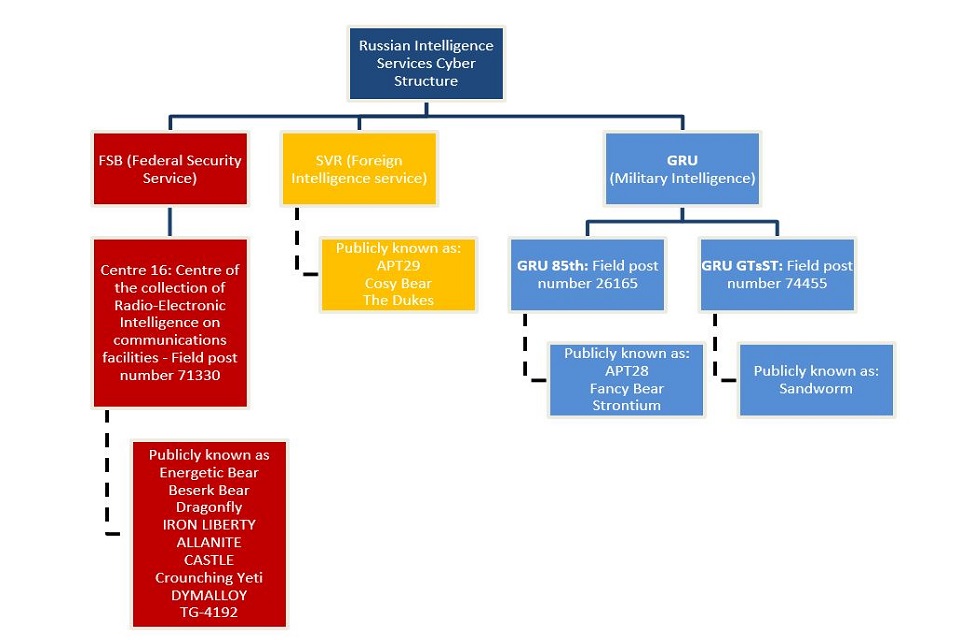

Sandworm opère au sein de l'unité 74455, également connue sous le nom de Centre principal des technologies au sein de la Direction principale de l'état-major général des forces armées de la Fédération de Russie. Sandworm est déjà connu pour de nombreuses autres attaques et porte également les noms de BlackEnergy, Voodoo Bear et Seashell Blizzard.

Sandworm et FancyBear sont des menaces persistantes avancées bien connues qui opèrent sous l'égide du GRU russe.

Attaques contre l'Ukraine

Sandworm est surtout connu pour ses attaques contre l'Ukraine. Au cours de l'hiver 2015, Sandworm a attaqué le réseau électrique dans la partie occidentale de l'Ukraine, ce qui a entraîné d'importantes coupures de courant pour environ 230 000 clients pendant les températures glaciales de décembre. Une attaque similaire a frappé Kiev en décembre 2016, entraînant des coupures de courant massives. Des rapports ultérieurs ont montré que l'intention était d'endommager physiquement l'infrastructure électrique critique.

Ils ont poursuivi ces attaques en 2017 en combinant l'exploit EternalBlue avec le ransomware NotPetya dans une cyberattaque qui a d'abord touché les infrastructures ukrainiennes, les banques et les stations-service. Aucun ordinateur disposant d'une connexion internet n'était à l'abri. Le ransomware s'est ensuite propagé à l'entreprise de transport maritime Maersk, avant de se répandre dans le monde entier.

Menace pour d'autres pays européens

Sandworm ne s'attaque pas seulement à l'Ukraine et des attaques de ransomware plus dirigées auront un effet collatéral sur d'autres pays. Les attaques de ransomware NotPetya de 2017 en sont un parfait exemple. Depuis ces attaques, Sandworm a également déployé le malware Kapeka dans tous les pays d'Europe de l'Est depuis 2022. Ces pays sont des États membres de l'UE qui sont attaqués dans le domaine numérique par un adversaire étranger. Les recherches de WithSecure suggèrent que "le développement et le déploiement de Kapeka suivent probablement le conflit actuel entre la Russie et l'Ukraine, Kapeka étant vraisemblablement utilisé dans des attaques ciblées à travers l'Europe centrale et orientale..."

Mandiant, l'agence de Google, a également commencé à suivre Sandworm, sous le nom d'APT44. Ses recherches ont montré que Sandworm est à l'origine d'un certain nombre de groupes "hacktivistes" opérant par l'intermédiaire de Telegram. Les canaux XakNet Team, CyberArmyofRussia_Reborn1 et Solntsepek ont tous été utilisés par APT44 pour assumer la responsabilité de leurs cyberattaques.

Mandiant conclut dans son rapport que :

"En raison de l'utilisation agressive des capacités d'attaque de réseau dans des contextes politiques et militaires, APT44 représente une menace persistante et très grave pour les gouvernements et les opérateurs d'infrastructures critiques dans le monde entier, là où les intérêts nationaux russes s'entrecroisent".

Chronologie des activités de Sandworm avant le début de la guerre entre la Russie et l'Ukraine. (Image utilisée avec l'autorisation de Mandiant)

Alors que l'Union européenne et d'autres nations du monde entier soutiennent l'Ukraine dans le conflit en cours, la menace des cyberattaques de Sandworm doit être prise au sérieux. Sans pouvoir lire dans les pensées des APT, la meilleure façon de protéger nos entreprises, nos gouvernements et nos systèmes d'infrastructure est de prendre à l'avance des mesures de sécurité appropriées. Cela est d'autant plus important que les pays s'apprêtent à organiser des élections qui auront un impact direct sur les politiques liées à la guerre entre la Russie et l'Ukraine.

Protégez vos entreprises et restez vigilants.

Dans son rapport, WithSecure inclut un certain nombre de scripts et de détails sur les artefacts de logiciels malveillants qui peuvent être utilisés pour détecter les infections par Kapeka au sein de votre réseau. En suivant les meilleures pratiques de sécurité recommandées et en tirant parti des nouvelles recherches en matière de renseignements sur les menaces, vous pouvez mieux protéger votre réseau et vos données contre les cyberattaques. Une bonne modélisation des menaces est essentielle pour protéger vos données et garantir la sécurité de votre réseau.

Les attaques de pirates malveillants comme SandWorm montrent clairement pourquoi nous devons tous travailler ensemble pour que l'internet soit aussi sûr que possible. Il s'agit notamment de corriger rapidement les vulnérabilités - et de ne pas les laisser ouvertes pour permettre aux gouvernements d'y accéder par des portes dérobées - ainsi que de maintenir un cryptage fort et inviolable pour les entreprises comme pour les citoyens.

Les appels réguliers lancés par des hommes politiques pour saper le chiffrement, comme la proposition de l'UE sur le contrôle des conversations ou la réforme de la FISA aux États-Unis, vont dans la direction opposée : Ces législations détruisent la sécurité et la confidentialité des communications de chaque citoyen.

Le chiffrement est le meilleur outil dont nous disposons pour protéger nos données sensibles contre les attaques malveillantes. Les hommes politiques doivent apprendre à défendre un chiffrement fort pour la sécurité de tous !

Restez en sécurité et bon chiffrement.