O grupo de hackers russo Sandworm está de volta: Novo malware Kapeka infectando sistemas secretamente desde 2022

Um novo malware recentemente descoberto na Estónia liga o grupo de piratas informáticos Sandworm a ciberataques na Europa e pode ser uma consequência da guerra entre a Rússia e a Ucrânia.

O que é o Kapeka

O Kapeka é um malware backdoor que é utilizado nas fases iniciais de um ciberataque. É utilizado para permitir que um atacante mantenha um acesso a longo prazo, inteligentemente escondido, à infraestrutura da vítima, no caso de querer voltar a visitar a mesma para roubar novos dados ou efetuar outros ataques contra uma organização. O que é interessante no Kapeka, em comparação com outros tipos de malware, é o facto de ter sido implantado com alguma moderação e, normalmente, em aplicações específicas. A sua ameaça também resulta do facto de estar muito bem escondido na infraestrutura afetada, o que torna muito difícil a sua defesa.

Num whitepaper que detalha os meandros do Kapeka, o investigador de ameaças Mohammad Kazem Hassan Nejad explica:

"O Kapeka contém um dropper que lança uma backdoor na máquina da vítima e depois remove-se. A backdoor começa por recolher informações e recolher as impressões digitais da máquina e do utilizador antes de enviar os detalhes para o agente da ameaça. Isto permite que as tarefas sejam passadas de volta para a máquina ou que a configuração da backdoor seja actualizada. A WithSecure não tem informações sobre a forma como o backdoor Kapeka é propagado pelo Sandworm".

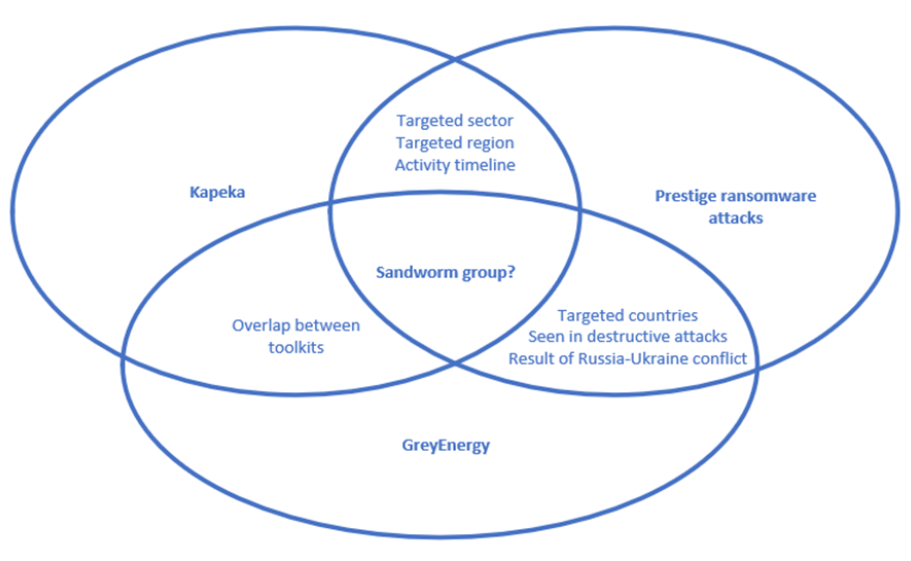

O Kapeka foi descoberto pela primeira vez pela empresa de segurança finlandesa WithSecure. Foi determinado que o malware está ativo na natureza desde meados de 2022 e as suas vítimas são, na sua maioria, grupos localizados na Europa de Leste. Através da sua análise, a WithSecure afirma que, ao associar o malware Kapeka a outros tipos de ataques de ransomware, acredita que isso liga o novo malware ao conhecido grupo de hackers APT Sandworm.

A atribuição do ataque Sandworm sobrepõe-se. (Imagem utilizada com a permissão da WithSecure)

Quem é o Sandworm

O Sandworm é um grupo de hackers patrocinado pelo governo russo, responsável por ataques contínuos contra a Ucrânia, que até levaram à disseminação de infecções por malware para outros países do mundo. O Sandworm chamou pela primeira vez a atenção dos analistas de inteligência de ameaças da iSIGHT Partners, que descobriram uma grande campanha de spear-phishing que estava a tirar partido de uma vulnerabilidade de dia zero, agora conhecida como CVE-2014-4114.

Este ataque inicial, depois de analisado pela iSIGHT e pela Microsoft, determinou que este ataque fazia parte de uma campanha de ciberespionagem russa. Na publicação do seu blogue, que explica os pormenores do ataque, os seguintes grupos foram alvos visíveis do hacking patrocinado pelo Estado russo:

- NATO

- Governo ucraniano

- Governos da Europa Ocidental

- Empresas de energia polacas

- Empresas europeias de telecomunicações

- Grupos académicos dos EUA

A iSIGHT conclui que o governo russo está, em última análise, por detrás do grupo porque "muitos dos aliciamentos observados têm sido específicos do conflito ucraniano com a Rússia e de questões geopolíticas mais vastas relacionadas com a Rússia".

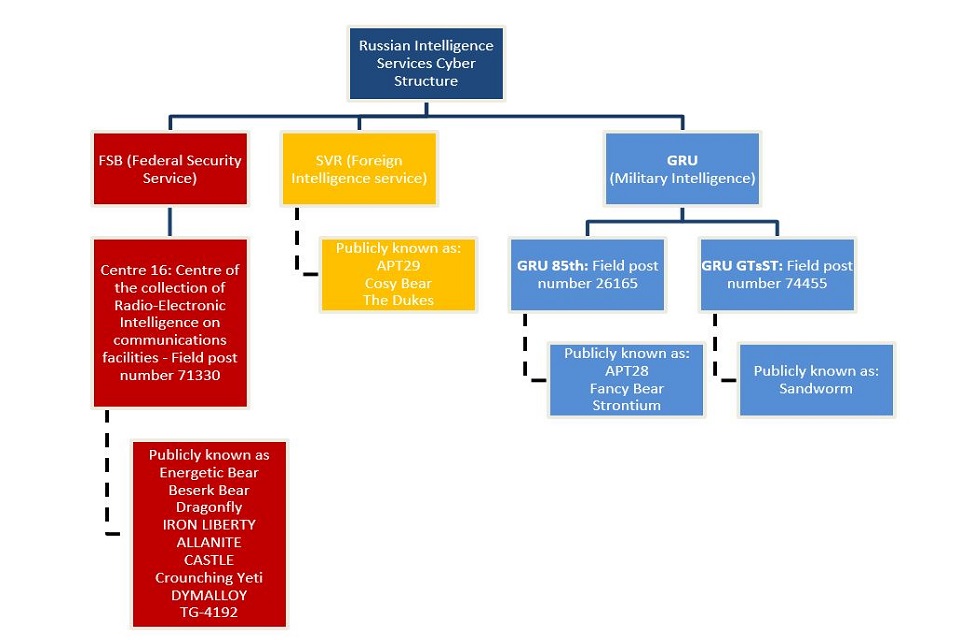

O Sandworm opera na Unidade 74455, também conhecida como Centro Principal de Tecnologias da Direção Principal do Estado-Maior General das Forças Armadas da Federação Russa. O Sandworm já é conhecido por muitos outros ataques e também é conhecido pelos nomes de BlackEnergy, Voodoo Bear e Seashell Blizzard.

Tanto o Sandworm como o FancyBear são ameaças persistentes avançadas bem conhecidas que operam sob a alçada do GRU russo.

Ataques à Ucrânia

A Sandworm é mais conhecida pelos seus ataques contra a Ucrânia. No inverno de 2015, o Sandworm atacou a rede eléctrica na parte ocidental da Ucrânia, o que levou a que cerca de 230.000 clientes sofressem grandes cortes de energia durante as temperaturas gélidas de dezembro. Um ataque semelhante atingiu Kiev em dezembro de 2016, levando a cortes de energia em massa e relatórios posteriores mostraram que a intenção era danificar fisicamente infra-estruturas eléctricas críticas.

Estes ataques tiveram seguimento em 2017, combinando o exploit EternalBlue com o ransomware NotPetya num ciberataque que atingiu primeiro as infra-estruturas, os bancos e as estações de serviço ucranianas. Nenhum computador com ligação à Internet estava a salvo. A propagação do ransomware acabou por atingir a empresa de transportes marítimos Maersk, altura em que se espalhou por todo o mundo.

Ameaça a outros países europeus

O Sandworm não está a atacar apenas a Ucrânia e os ataques de ransomware mais direccionados terão um efeito colateral noutros países. Os ataques de ransomware NotPetya de 2017 são um exemplo perfeito disso. Desde esses ataques, a Sandworm também tem implantado o malware Kapeka em países da Europa Oriental desde 2022. Estes países são estados membros da UE que estão a ser atacados no domínio digital por um adversário estrangeiro. A pesquisa da WithSecure sugere que "o desenvolvimento e a implantação do Kapeka provavelmente seguem o conflito Rússia-Ucrânia em curso, com o Kapeka sendo provavelmente usado em ataques direcionados em toda a Europa Central e Oriental ..."

A Mandiant, da Google, também começou a seguir o Sandworm, intitulando-o APT44. A sua investigação mostrou que a Sandworm está por detrás de vários grupos "hacktivistas" que operam através do Telegram. Os canais XakNet Team, CyberArmyofRussia_Reborn1 e Solntsepek foram todos utilizados pela APT44 para assumir a responsabilidade pelos seus ciberataques.

A Mandiant conclui no seu relatório que:

"Devido ao historial do grupo de utilização agressiva de capacidades de ataque a redes em contextos políticos e militares, o APT44 representa uma ameaça persistente e de elevada gravidade para os governos e operadores de infra-estruturas críticas a nível mundial, onde os interesses nacionais russos se cruzam".

Cronologia das actividades da Sandworm antes do início da guerra Rússia-Ucrânia. (Imagem utilizada com a autorização da Mandiant)

Enquanto a UE e outras nações do mundo apoiam a Ucrânia no conflito em curso, a ameaça de ciberataques do Sandworm deve ser levada a sério. Sem podermos ler as mentes dos APTs, a melhor posição que podemos tomar para proteger as nossas empresas, governos e sistemas de infra-estruturas é tomar antecipadamente as medidas de segurança adequadas. Isto é ainda mais importante quando os países se preparam para realizar eleições que terão um impacto direto nas políticas relacionadas com a guerra Rússia-Ucrânia.

Proteger as empresas e manter-se alerta.

No seu relatório, a WithSecure inclui uma série de scripts e detalhes de artefactos de malware que podem ser utilizados para detetar infecções por Kapeka na sua rede. Mantendo-se a par das melhores práticas de segurança recomendadas e tirando partido da investigação de novas informações sobre ameaças, pode manter a sua rede e os seus dados seguros contra ciberataques. A modelação adequada de ameaças é crucial para proteger os seus dados e garantir que a sua rede permanece segura.

Os ataques de piratas informáticos maliciosos, como o SandWorm, mostram claramente porque é que todos temos de trabalhar em conjunto para manter a Internet o mais segura possível. Isto inclui corrigir rapidamente as vulnerabilidades - e não mantê-las abertas para o acesso por portas traseiras dos próprios governos - bem como manter uma encriptação forte e inquebrável tanto para as empresas como para os cidadãos.

Os apelos regulares dos políticos para minar a encriptação, como a proposta da UE relativa ao controlo das conversas ou a reforma da FISA nos EUA, vão na direção oposta: Essa legislação destrói a segurança e a confidencialidade das comunicações de todos os cidadãos.

A encriptação é a melhor ferramenta de que dispomos para proteger os nossos dados sensíveis contra ataques maliciosos. Os políticos têm de aprender a defender uma encriptação forte para a segurança de todos!

Mantenham-se seguros e boa encriptação.