Modellazione delle minacce nel 2024: La vostra guida per una migliore sicurezza

Le best practice dei modelli di minaccia per valutare il vostro panorama personale di minacce alla cybersicurezza e alla privacy.

Indice dei contenuti:

- Che cos'è la modellazione delle minacce?

- Standard di settore

- Sicurezza e privacy

- Costruire la modellazione delle minacce alla privacy

- 3 passi per aumentare la sicurezza e la privacy

Quando si parla di sicurezza informatica, ci sono due cose che sembrano comparire in ogni discussione: la modellazione delle minacce e le citazioni da L'arte della guerra di Sun Tzu. Ma cos'è un modello di minaccia e cosa intendono gli esperti di sicurezza, i team DevOps e altre figure del settore della sicurezza informatica quando parlano dell'importanza dei modelli di minaccia, della loro analisi e delle loro diverse fasi? Questa guida vi aiuterà a capire rapidamente i modelli di minaccia, come applicarli alla vostra vita e come aiutarvi a navigare in modo più sicuro sul web.

Che cos'è un modello di minaccia e qual è il processo di modellazione delle minacce?

Esiste una moltitudine di approcci metodologici, processi e metodi diversi per la modellazione delle minacce, ma tutti concordano su alcuni punti fermi

La modellazione delle minacce è un processo strutturato con l'obiettivo di identificare le esigenze di sicurezza, determinare le minacce e le vulnerabilità, quantificare la criticità delle minacce e delle vulnerabilità per poter dare priorità alle misure di prevenzione.

La modellazione delle minacce mira a creare un elenco di aree o servizi in cui l'azienda (o i suoi sistemi) sono più vulnerabili, il rischio di subire un attacco a queste aree, ciò che si può fare per mitigare tale rischio e per dare priorità all'ordine di mitigazione del rischio. Il risultato di questo processo, indipendentemente dal metodo specifico utilizzato, è il modello di minaccia.

Questa spiegazione più dettagliata risponde alla domanda su cosa sia il modello di minaccia nel settore della cybersecurity. È diventata una necessità negli ambienti IT aziendali.

Ma la modellazione delle minacce è anche un'ottima pratica per coloro che cercano di migliorare la propria privacy e sicurezza online. In seguito discuteremo gli aspetti positivi e negativi della modellazione delle minacce, alcuni dei principali metodi e il modo in cui i privati possono imparare da queste pratiche e migliorare la loro posizione di sicurezza digitale.

Standard di settore

Nel settore della sicurezza informatica si parla molto della CIA, non quella con le tute e gli elicotteri, ma della Triade della CIA. La triade della CIA è un acronimo composto dai seguenti concetti: Riservatezza, Integrità e Disponibilità.

Riservatezza per noi significa che i nostri dati devono essere disponibili solo alle persone autorizzate. Per gli amanti della privacy, ciò potrebbe significare se stessi e gli amici o la famiglia.

Integrità significa che i dati devono rimanere completi e accurati. Non serve a nulla se i dati sono al sicuro, ma quando servono non rimane altro che un file corrotto.

Disponibilità significa che il sistema di sicurezza che stiamo costruendo o utilizzando deve essere in grado di fornirci l'accesso ai dati quando ne abbiamo bisogno.

Posso archiviare una copia crittografata della mia musica preferita su un'unità esterna, chiuderla in una cassaforte e seppellirla in giardino; certo, è confidenziale e si spera che non ci sia una perdita di dati, ma di certo manca la disponibilità. Il bilanciamento di questi tre concetti è fondamentale quando si sviluppa il proprio modello di minaccia. Il vostro modello finale probabilmente propenderà per alcuni di questi concetti piuttosto che per altri, e va bene così. L'importante è lavorare per un modello di sicurezza personalizzato, invece di adottare un approccio unico per tutti.

Quando scegliamo il tipo di servizi da utilizzare per risolvere determinati problemi, queste tre proprietà devono essere mantenute come principi guida.

Alcuni dei principali acronimi dell'InfoSec

- STRIDE: Il modello di minaccia STRIDE è un acronimo introdotto da Microsoft per identificare le minacce alla sicurezza. Sta per Spoofing, Tampering, Repudiation, Information Disclosure (si pensi alle violazioni dei dati), Denial of Service ed Elevation Privilege. Si tratta di minacce che non devono affrontare solo i team di sicurezza aziendali, ma anche gli utenti di Internet di tutti i giorni.

L'ondata infinita di spam in cui si imbattono gli utenti della posta elettronica, i messaggi SMS che fingono di essere un bambino con un nuovo numero di telefono e le frodi sui depositi bancari sono tutti casi di spoofing che vengono sperimentati da milioni di persone ogni giorno.

- OWASP: Open Worldwide Application Security Project è una comunità di esperti e ricercatori di sicurezza che pubblica regolarmente articoli, strumenti ed elenchi che classificano le dieci principali minacce alla sicurezza. L'ultima versione degli elenchi OWASP Top Ten include il pericolo, spesso trascurato, del software e dell'hardware obsoleti. Questa minaccia colpisce chiunque utilizzi un dispositivo digitale e troppi individui scelgono di saltare quelle fastidiose notifiche di aggiornamento. Vale la pena di esaminare l'elenco delle Top 10, in quanto OWASP è altamente riconosciuto nella modellazione delle minacce informatiche.

- MITRE ATT&CK: ATT&CK è una base di conoscenze aperta e accessibile sia ai professionisti della sicurezza che ai privati. Sebbene molte delle minacce non si applichino alla tecnologia che utilizzate nella vostra vita quotidiana, il MITRE fornisce una risorsa eccellente per costruire il vostro know-how in materia di sicurezza. Particolarmente importanti per coloro che cercano di aumentare la propria privacy online sono i gruppi di minacce Ricognizione e raccolta.

Sicurezza e privacy: Due facce della medaglia

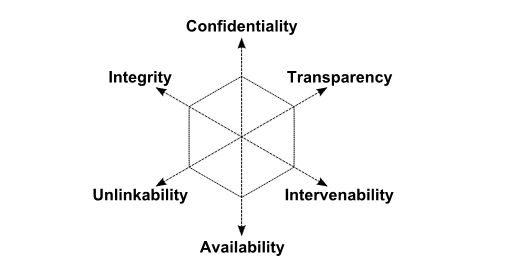

Ok, pazientate ancora per qualche termine. I ricercatori sulla sicurezza Marit Hansen, Meiko Jensen e Marin Rost hanno pubblicato un documento che amplia la triade della CIA per concentrarsi sull'introduzione di migliori protezioni della privacy nel modello di minaccia. I ricercatori introducono i concetti di "Unlinkability", "Transparency" e "Intervenability".

L'unlinkability è definita come "la proprietà per cui i dati rilevanti per la privacy non possono essere collegati tra domini che sono costituiti da uno scopo e un contesto comuni". Ciò significa che non dovrebbe essere possibile collegare l'utente come persona ai suoi dati online.

Noi di Tuta abbiamo semplificato la creazione di un account di posta elettronica in pieno anonimato. Questo vi permette di costruire l'epicentro della vostra vita digitale senza fornire alcun dato personale che possa essere collegato a voi.

Latrasparenza è "la proprietà che tutti i trattamenti di dati rilevanti per la privacy... possono essere compresi e ricostruiti in qualsiasi momento". Si tratta del diritto dell'utente finale di sapere cosa viene fatto con i suoi dati. Pubblicando il nostro codice completamente open source, Tuta si impegna a proteggere i vostri dati e a offrire una trasparenza totale.

Intervenability è un servizio che rende "possibile l'intervento su tutti i trattamenti di dati rilevanti per la privacy in corso o pianificati". Si tratta di dare agli utenti il controllo di ciò che accade con i loro dati. Ciò si contrappone alle pratiche invasive delle Big Tech che abusano dell'accesso ai vostri dati, come Google con il suo monopolio di ricerca alla ricerca di profitti e controllo del mercato.

Costruire il modello di minaccia per la privacy personale

Con tutte queste lunghe parole e acronimi in mano, possiamo iniziare a valutare il nostro modello di privacy. Per prima cosa, pensiamo al tipo di tecnologie che state utilizzando. Se non state investendo in criptovalute, non dovrete preoccuparvi di proteggere un portafoglio di criptovalute. Prendetevi un momento per rivedere i dispositivi più importanti della vostra vita per decidere meglio il vostro modello di minaccia.

I risultati varieranno e non è necessario arrivare a qualcosa di paragonabile a un modello completo di minacce OWASP, ma alcuni elementi di questi standard di settore possono essere utili da considerare.

Ora che avete fatto il conto dei vostri dispositivi, potete pensare a quali servizi siete iscritti e a quali si collegano, e quali non dovete mai perdere per un motivo o per l'altro. Avete molti account online diversi, tutti collegati a un unico account Gmail? Avete riciclato le password senza usare l'autenticazione a due fattori (2FA)? Questi sono elementi che dovrebbero essere segnalati come bandiere rosse.

Durante questo processo potreste trovare alcuni servizi che agiscono come colli di bottiglia, spesso definiti "single point of failure". Se si rompono, vengono violati o perdiamo l'accesso, la nostra vita digitale è persa. Quando esaminate la vostra superficie di attacco, ricordate di evitare la creazione di singoli punti di guasto.

Un punto di fallimento comune è l'account di posta elettronica. Molte persone hanno un solo account di posta elettronica che funge da radice per tutti i loro account online. Questo è un esempio lampante, perché se creo una password debole e non uso la 2FA, mi espongo a un rischio elevato. A questo punto possiamo iniziare a cercare soluzioni per mitigare questo rischio. Scegliere di implementare i password manager per creare password uniche e utilizzare una forma forte di 2FA come Yubikey, rafforzerà la vostra posizione di sicurezza contro gli attacchi al vostro account e-mail.

Questo è un piccolo esempio di come potrebbe essere la modellazione delle minacce. Naturalmente, è possibile spingersi molto più in là ed esaminare molte aree diverse dalla posta elettronica. Questo dipende anche dal vostro stile di vita e dalle vostre esigenze di sicurezza personale. Una persona media non avrà lo stesso modello di minacce alla sicurezza di Edward Snowden. Quando si pensa alla provenienza delle minacce, è importante tenere a mente elementi come la propria occupazione, i dati demografici e la posizione geografica. I modelli di minaccia sono unici come voi! Non aspettatevi che i vostri requisiti di privacy e sicurezza siano identici a quelli di qualcun altro.

Se foste un dipendente di un'agenzia a tre lettere come l'NSA, la CIA o l'FBI, potreste diventare una persona di interesse per i membri di agenzie concorrenti di altre nazioni, quindi il vostro modello di minaccia sarebbe naturalmente molto diverso da quello di una persona comune. Questo dovrebbe influenzare la vostra considerazione sul tipo di minacce realistiche.

La persona media probabilmente si concentra sull'evitare che i broker di dati e gli hacker espongano i suoi dati attraverso le violazioni dei dati quando fa il suo modello di minaccia. Alcuni potrebbero obiettare che questa minaccia si applica a tutti.

Se siete membri di un gruppo perseguitato o vivete in un Paese oppressivo, le vostre preoccupazioni in materia di sicurezza dovranno andare oltre il semplice utilizzo di password sicure, poiché anche la vostra sicurezza fisica è a rischio. Se siete colpiti da restrizioni legali sull'assistenza sanitaria riproduttiva, dovrete tenerne conto quando costruite il vostro modello di minaccia.

Passi per aumentare la sicurezza

Una volta determinate le principali minacce alla vostra privacy, potete iniziare a scegliere le soluzioni per proteggere voi stessi e i vostri dati.

Passo 1: scegliere un provider di posta elettronica sicuro

Il primo passo per proteggere la vostra privacy online dovrebbe essere la scelta di un provider di posta elettronica sicuro. Quasi tutti gli account online richiedono un indirizzo e-mail, quindi iniziare con una difesa forte è d'obbligo. Tuta offre una crittografia Ende-zu-Ende completa per proteggere i vostri dati sia sul filo che a riposo, lasciandovi un punto di partenza sicuro per comunicare, creare calendari e organizzare i vostri contatti.

Fase 2: Proteggere il login

La protezione di questi account richiede password forti e 2FA. Per ottenere questo risultato è necessario scegliere il miglior gestore di password adatto alle vostre esigenze e preferenze. Abbiamo creato un elenco dei nostri gestori di password preferiti per aiutarvi a decidere.

Seguendo questi passaggi, avrete iniziato a rispondere al vostro modello personale di minaccia. Il viaggio nella privacy è una maratona e non uno sprint, ma potete darvi una pacca sulla spalla perché se avete creato un account di posta elettronica sicuro e avete adottato un gestore di password per creare password forti e uniche per ogni account, avrete ridotto notevolmente il rischio di esposizione dei dati in caso di violazione. Un rapido cambio di password per quel servizio specifico e un occhio attento alle e-mail di phishing in arrivo saranno di grande aiuto.

Fase 3: non smettere di imparare

Questo è il passo più importante per la privacy, la sicurezza informatica e la modellazione delle minacce. Una volta compiuti i primi passi, si può iniziare ad ampliare il raggio d'azione: si utilizza un dispositivo mobile per inviare messaggi agli amici? Questa è l'occasione per esaminare le minacce alla vostra privacy. WhatsApp può fornire la crittografia Ende-zu-Ende, ma se siete preoccupati per l'estrazione dei dati da parte delle società di Big Tech, potreste voler esaminare le alternative. E la vostra connessione Internet domestica? Utilizzate una VPN? Dovreste considerare l'utilizzo di una casella postale per ricevere i pacchi invece di farli recapitare a casa vostra? L'elenco di argomenti nuovi e interessanti nel campo della privacy non smette di crescere.

Partecipare alla comunità della privacy attraverso articoli, forum, podcast e libri è un ottimo modo per continuare a migliorare le proprie conoscenze in materia di privacy. Lavorando insieme e condividendo le nostre esperienze possiamo tutti aumentare la nostra privacy e sicurezza online.

Rimanete al sicuro e buona crittografia!