なぜU2Fが重要なのか:その仕組みと必要性

FIDO U2F は認証プロセスを安全にするために重要です。フィッシングを含む悪意のある乗っ取りからアカウントを保護します。オンラインIDへのアクセスを失うことがないようにしましょう!

FIDO U2F の説明

tl;dr:U2Fはあなたのアカウントを保護する最も安全なオプションなので重要です。可能な限り有効にしてください。

実際、U2Fはとても重要なので、すべてのEメールサービスがU2Fをサポートすべきです。

理由は簡単です:メールアカウントは、あなたのオンライン・アイデンティティの入り口だからです。Amazon、Twitter、PayPalなどのサービスはあなたのメールアカウントにリンクされており、悪意のある攻撃者があなたのメールボックスにアクセスした場合、これらのサービスのパスワードは簡単にリセットすることができます。

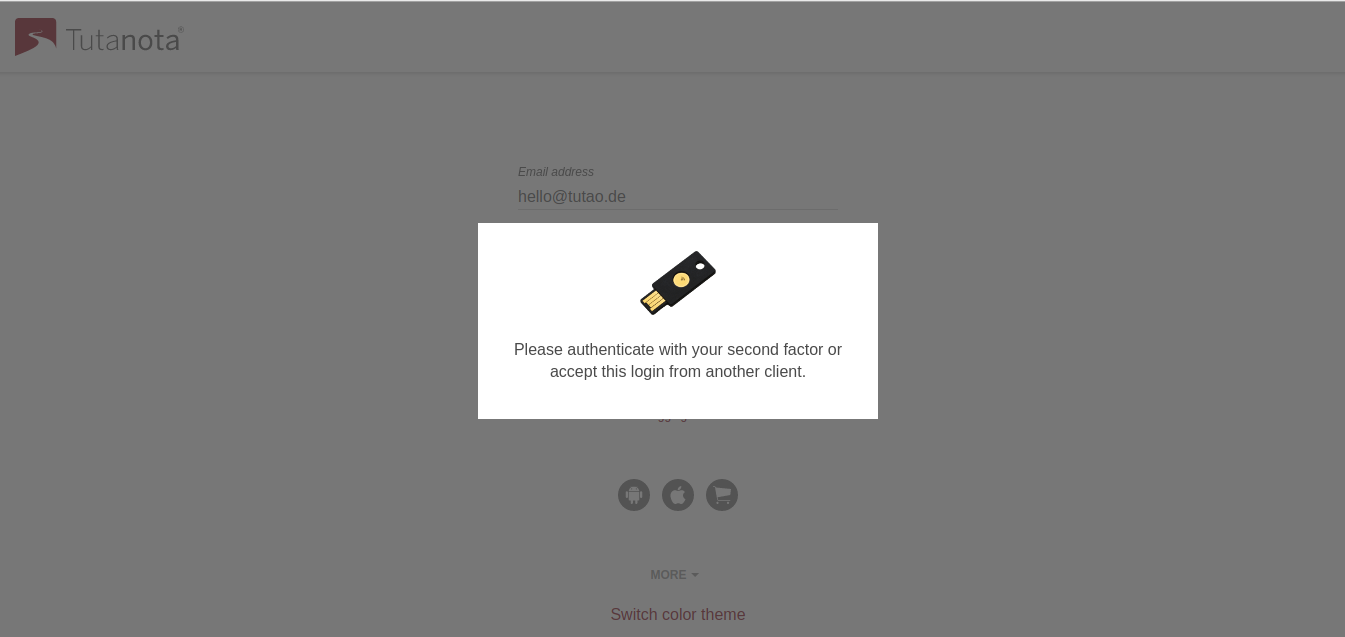

これを防ぐのがFIDO U2Fだ。例えばTutanotaであなたのメールアカウントで有効化すれば、悪意のある攻撃者があなたのメールボックスを乗っ取ることは不可能に近くなります。

FIDO U2F (Universal 2nd Factor)とは?- 定義

U2Fは、複数のサービスに1つのキーを使用するオープンな認証規格です。ドライバーやクライアントソフトウェアが不要なため、2FA(二要素認証)が提供するセキュリティを簡素化し、向上させます。

ユニバーサル2要素認証とは、デジタルアカウントへのログインに必要な秘密の追加キーを保持する別のデバイスを指します。特定のコード(OTP)を入力する代わりに、第2要素としてデバイスを接続するだけです。

U2Fと2FAの違い

U2Fは2FAと同じではありません:2FAは2要素認証であり、第2要素のためのすべての方法(SMS、TOTP、U2Fなど)を含みます。U2Fは2要素認証の設定方法の1つのオプションに過ぎませんが、最も安全なものです!

U2Fの利点は?

- 高速認証:認証時間の短縮

- 強固なセキュリティ:アカウント乗っ取りがない

- 複数の選択肢:約1,000のアプリとサービスへのアクセス

デメリットは?

TOTP(共有秘密を使用)と比較して、U2Fソリューションには重大な欠点が1つある:U2Fには、共有秘密のリカバリーコードをバックアップするオプションがない。

ハードウェア・キーを紛失した場合、そのハードウェア・キーでセキュア化されたサービスやアプリにログインすることは不可能になる。そのため、ほとんどのサービスはログイン認証情報をリセットしてアクセスを回復する方法を提供している。

例えばTutanotaは、紛失したU2Fハードウェアキーをリセット(この場合は削除)するために、正しいパスワードと一緒に入力しなければならないリカバリーコードを提供している。さらに、Tutanotaでは複数のハードウェアキーを登録することができる。1つのU2Fキーを紛失しても、他の登録されたU2Fキーでログインすることができる。

なぜU2Fが重要なのか?

U2Fセキュリティ

U2F(ハードウェアセキュリティキーによる二要素認証)は、悪意のある攻撃からオンラインアカウントを保護する最も安全な方法です。

また、OTPやTOTPによる二要素認証よりも安全であるため、Tutanotaでは暗号化されたメールボックスを保護するためにハードウェアキーを有効化することを強くお勧めしています。

U2Fはどのようにフィッシングから保護しますか?

U2Fはログイン認証情報を強固にし、フィッシング攻撃が成功した後でもアカウントを乗っ取られないようにします。

フィッシングメールはますます巧妙になっており、このような攻撃に引っかかるリスクが高まっています。フィッシングメールの送信者は通常、パスワードを入力するリンクをクリックさせようとします。そうなれば、攻撃者は簡単にパスワードを盗み出し、アカウントを乗っ取ることができる。

しかし、あなたのアカウントでU2Fのようなセカンドファクターが有効化されていれば、パスワードは攻撃者の役に立たず、あなたのアカウントは安全になる。

その上、U2Fが有効化されたユーザー・ログインはオリジンにバインドされる。これは、本物のサイトだけがキー(第二要素)で認証できることを意味する。たとえ本物のフィッシングサイトであるかのように騙されたとしても、偽のフィッシングサイトでは認証に失敗します。

なぜセカンドファクターを有効にする必要があるのか?

- U2Fはあなたのアカウント(Eメール、ドライブ、ソーシャルメディアアカウントなど)の保護を強化します。

- U2Fは二要素認証の最も安全なバージョンです。

- U2Fデバイスは、あなたのアカウントのロックを解除するための暗号キーを作成します。

- U2Fを使えば、フィッシング攻撃は不可能に近づきます。

U2Fはどのように機能するのか?

ユーザーにとって、U2Fは実にシンプルだ。Tutanota、アマゾン、ツイッターなど、すべてのアカウントで同じU2Fハードウェア・キーを有効化できる。ログイン時にユーザー名とパスワードを入力し、USBのようなハードウェアキーをデバイスに刺してタップするだけで認証プロセスが完了する。

技術的な面では、プロセスはもっと複雑だ。Fidoアライアンスはこのプロセスをこう説明している:

「U2Fデバイスとプロトコルは、ユーザーのプライバシーとセキュリティを保証する必要があります。U2Fデバイスとプロトコルは、ユーザーのプライバシーとセキュリティを保証する必要がある。プロトコルの中核となるU2Fデバイスは、オリジン固有の公開鍵と秘密鍵のペアをミントする機能(理想的には、セキュア・エレメントに具現化されている)を持っている。U2Fデバイスは、ユーザー登録の段階で、公開鍵とキーハンドルをオリジンのオンラインサービスまたはウェブサイトに渡す。

"その後、ユーザーが認証を実行すると、オリジンのオンラインサービスまたはウェブサイトは、ブラウザを介してU2FデバイスにKey Handleを送り返す。U2Fデバイスはキーハンドルを使用してユーザーの秘密鍵を識別し、U2Fデバイスの存在を確認するためにオリジンに送り返される署名を作成する。したがって、Key Handleは、U2Fデバイス上の特定の鍵の単なる識別子である。"

「登録中にU2Fデバイスによって作成されるキー・ペアは、オリジン固有のものである。登録中、ブラウザはU2Fデバイスにオリジンのハッシュ(プロトコル、ホスト名、ポートの組み合わせ)を送信する。U2Fデバイスは公開鍵と鍵ハンドルを返す。非常に重要なのは、U2Fデバイスは要求しているオリジンをKey Handleにエンコードすることだ。

「その後、ユーザーが認証しようとすると、サーバーはユーザーのKey Handleをブラウザに送り返す。ブラウザはこのキーハンドルと、認証を要求しているオリジンのハッシュを送信する。U2Fデバイスは、署名操作を実行する前に、このKey Handleが特定のオリジンのハッシュに対して発行されたことを確認する。不一致の場合、署名は返されない。このオリジンチェックにより、U2Fデバイスが特定のオンラインサービスやウェブサイトに発行した公開鍵と鍵ハンドルが、異なるオンラインサービスやウェブサイト(有効なSSL証明書の名前が異なるサイトなど)で行使できないことが保証される。これは重要なプライバシー特性である。ブラウザが正常に動作していると仮定すると、サイトは、特定のU2Fデバイスによって特定のサイトに発行されたキーでのみ、ユーザーのU2FデバイスでIDを強く検証できる。このオリジン・チェックが存在しない場合、U2Fデバイスによって発行された公開鍵とKey Handleを「supercookie」として使用することができる。

「ユーザーは、ウェブ上の複数のサイトにわたって同じデバイスを使用することができる。したがって、それは1つの物理的なデバイスからプロビジョニングされたさまざまなサイトへの複数の(仮想)キーを持つユーザーの物理的なウェブキーチェーンとして機能する。オープンなU2F標準を使用することで、どのオリジンでも、U2Fをサポートするブラウザ(またはOS)を使用して、ユーザーによって提示されたU2F準拠デバイスと通信し、強力な認証を可能にすることができる。"

歴史

ユニバーサル2ndファクター(U2F)は、専用のユニバーサル・シリアル・バス(USB)または近距離無線通信(NFC)デバイスを使用した二要素認証(2FA)を強化・簡素化するオープンスタンダードである。W3Cウェブ認証(WebAuthn)標準とFIDOアライアンスのClient to Authenticator Protocol 2(CTAP2)を含むFIDO2プロジェクトによって継承されている。

当初はGoogleとYubicoによって開発され、NXP Semiconductorsの貢献もあったが、現在はFIDOアライアンスのみによって標準がホストされている。

U2Fキーをサポートしているすべてのサービスのリストはこちら。

目標:ウェブのための強力な認証とプライバシー

U2Fエコシステムは、ユーザーのプライバシーを守りながら、ウェブ上のユーザーに強力な認証を提供するように設計されている。

ユーザーは、オンライン・アカウントにログインするためのセカンド・ファクターとして「U2Fデバイス」を携帯する。こうすることで、これらのアカウントはフィッシング攻撃からも安全に保たれる。

U2Fハードウェア・キーは、人々と彼らのオンライン・アカウントがウェブ上で安全に保たれることを確実にする、素晴らしい成果である。

二要素認証(2FA)のさまざまなオプションの比較

セキュリティ・デバイスU2F

- 最も安全なオプション

- 秘密鍵はU2Fデバイスにローカルに保存される。

- 中間者攻撃(MITM)やフィッシングからの保護を保証

- ハードウェア・デバイスが必要

- 手動入力は不要

認証アプリTOTP

- 短期間だけ有効なコードを生成するアプリ(Google Authenticator、Authyなど)

- 毎回のログイン時に手動入力が必要

- ハードウェア・デバイスが不要

- モバイル・デバイス上のアプリが第 2 要素を生成するため、モバイル・デバイスによるログインは保護されない。

認証アプリHOTP

- 永久に有効なコードを生成するアプリ(Google Authenticator、Authyなど)

- コードを安全に保管する必要がある

- ログインの度に手動入力が必要

- ハードウェアデバイスが不要

- モバイル・デバイス上のアプリが第 2 の要素を生成するため、モバイル・デバイスのログインは保護されない

SMSコード

- コードはSMSで送信される

- ログインの度に手入力が必要

- SMSは簡単に傍受される可能性があるため、最も安全ではない

- ハードウェアが不要

- 携帯端末のSMSには第二の要素が含まれているため、携帯端末のログインは保護されない