2024年の脅威モデリング:セキュリティ向上のためのガイド

個人のサイバーセキュリティとプライバシーの脅威の状況を評価するための脅威モデルのベストプラクティス。

目次

サイバーセキュリティといえば、脅威モデリングと孫子の兵法からの引用という、どの議論にも出てきそうな2つのものがある。しかし、脅威モデルとは何か、セキュリティ専門家、DevOpsチーム、その他の情報セキュリティ分野の人物が脅威モデルの重要性、その分析、さまざまな段階について語るとき、何を意味しているのだろうか。このガイドを読めば、脅威モデルについてすぐに理解することができ、脅威モデルを自分の生活にどのように応用できるか、そして、脅威モデルがウェブをより安全にナビゲートするためにどのように役立つかを知ることができます。

脅威モデルとは何か、脅威モデル化プロセスとは何か?

脅威モデリングには、さまざまな方法論的アプローチ、プロセス、手法がありますが、次のような点で共通しています。

脅威モデリングは、セキュリティ上のニーズを特定し、セキュリティ上の脅威と脆弱性を判断し、脅威と脆弱性の重要度を定量化して、防止策の優先順位を決定できるようにすることを目的とした構造化されたプロセスである。

脅威モデリングは、自社(または自社システム)が最も脆弱である領域やサービスのリスト、これらの領域が攻撃を受けるリスク、そのリスクを軽減するためにできること、リスク軽減の優先順位を作成することを目的としています。どの具体的な方法を採用するかにかかわらず、このプロセスから得られるものが脅威モデルである。

このより詳細な説明は、サイバーセキュリティ業界における脅威モデルとは何かをめぐる疑問を解決するものです。これは、企業のIT環境において必要不可欠なものとなっています。

**しかし、脅威モデリングは、オンラインで個人のプライバシーとセキュリティを向上させたいと考えている人にとっても、素晴らしい実践方法です。**本セッションでは、脅威モデリングの概要、主要な手法、そして、個人事業主がこれらの手法からどのように学び、デジタル・セキュリティ体制を向上させることができるかについて説明します。

業界標準

サイバーセキュリティの分野では、CIA(スーツとヘリコプターを着たCIAではなく、CIA Triad)の話題が多い。CIAトライアッドとは、以下の概念の頭字語である:機密性(Confidentiality)、完全性(Integrity)、可用性(Availability)である。

私たちにとって機密性とは、許可された人だけがデータを利用できるようにすることです。プライバシー愛好家にとって、これは自分自身と友人や家族を意味します。

完全性とは、データが完全かつ正確であることを意味します。データが安全であっても、必要なときに壊れたファイルしか残っていないのでは意味がありません。

可用性とは、私たちが構築または使用しているセキュリティ・システムが、必要なときにデータにアクセスできるものでなければならないということです。

好きな音楽の暗号化されたコピーを外付けドライブに保存し、金庫に鍵をかけ、裏庭に埋めることはできる。確かに機密であり、データの損失がなければいいが、これでは可用性に欠けるのは確かだ。これら3つの概念のバランスをとることが、独自の脅威モデルを開発する際には非常に重要である。最終的なモデルは、これらのうちのいくつかに傾く可能性が高いが、それは構わない。重要なのは、一長一短のアプローチを取るのではなく、パーソナライズされたセキュリティ・モデルを目指すことです。

ある問題を解決するためにどのようなサービスを利用するかを選択する際には、これら3つの特性を指針として維持しなければならない。

インフォセックにおけるいくつかの略語

- STRIDE: STRIDE脅威モデルは、マイクロソフトがセキュリティ脅威を特定するために導入した頭字語である。これは、Spoofing(なりすまし)、Tampering(改ざん)、Repudiation(否認)、Information Disclosure(情報漏洩)、Denial of Service(サービス拒否)、Elevation Privilege(特権の昇格)の頭文字をとったものである。これらは企業のセキュリティ・チームだけでなく、日常のインターネット・ユーザーが直面する脅威である。

電子メールユーザーが遭遇する終わりのないスパムの波、新しい電話番号を持つ子供のふりをしたSMSメッセージ、銀行の預金詐欺などはすべて、毎日何百万人もが経験しているなりすましのケースです。

- OWASP: Open Worldwide Application Security Projectは、セキュリティ専門家と研究者のコミュニティで、定期的に記事、ツール、セキュリティ脅威トップ10のランキングリストを発表している。OWASPトップ10リストの最新版には、時代遅れのソフトウェアやハードウェアの見過ごされがちな危険性が含まれています。この脅威は、デジタル・デバイスを使用するすべての人に影響を与えるが、厄介なアップデート通知をスキップすることを選択する人があまりにも多い。OWASPはサイバー脅威モデリングで高く評価されているため、彼らのトップ10リストは見直す価値がある。

- MITRE ATT&CK: ATT&CKは、セキュリティの専門家と個人を問わず、オープンでアクセス可能な知識ベースである。脅威の多くは日常生活で使用している技術には当てはまらないかもしれないが、MITREはセキュリティのノウハウを構築するための優れたリソースを提供している。オンライン・プライバシーを高めようとする私たちにとって特に重要なのは、「偵察」と「収集」という脅威グループです。

セキュリティとプライバシー:コインの裏表

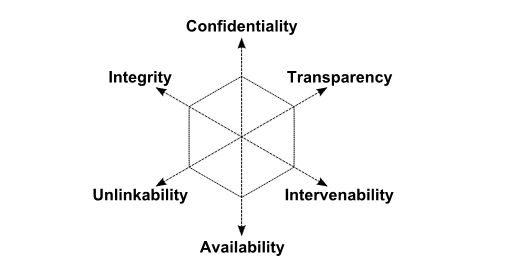

もう少しだけ我慢してください。セキュリティ研究者のMarit Hansen、Meiko Jensen、Marin Rostの3人は、脅威モデルにより良いプライバシー保護を導入することに焦点を当て、CIAの3要素を拡張した論文を発表しました。彼らはUnlinkability、Transparency、Intervenabilityという概念を紹介している。

Unlinkabilityは、「プライバシーに関連するデータが、共通の目的と文脈によって構成されるドメイン間でリンクされることができないという性質」と定義されています。つまり、個人とオンラインデータを結びつけることはできないはずです。

Tutaでは、完全匿名でEメールアカウントを簡単に作成できるようにしています。これにより、あなたにリンクする可能性のある個人データを提供することなく、あなたのデジタルライフの震源地を構築することができます。

透明性とは、"プライバシーに関連するすべてのデータ処理が...いつでも理解でき、再構築できるという性質 "です。これは、自分のデータで何が行われているかを知るエンドユーザーの権利に焦点を当てています。私たちのコードを完全にオープンソースで公開することで、Tutaはあなたのデータを保護し、完全な透明性を提供することを重要視しています。

介入可能性とは、"進行中または計画中のプライバシーに関連するすべてのデータ処理に関する介入を可能にする "サービスです。これは、ユーザーが自分のデータで何が起こるかをコントロールできるようにすることを意味する。これは、利益と市場支配を追求するために検索を独占するグーグルのように、あなたのデータへのアクセスを乱用するビッグ・テックの侵略的行為に対抗するものです。

個人プライバシー脅威モデルの構築

これらの長い単語や略語を手にしたところで、私たち自身のプライバシー・モデルの評価を始めましょう。まず、あなたがどのようなテクノロジーを使っているかを考えてみよう。暗号通貨に投資していないのであれば、暗号ウォレットの保護について心配する必要はないだろう。あなたの脅威モデルをより良く決めるために、あなたの生活で最も重要なデバイスを見直してみてください。

結果は様々で、OWASPの完全な脅威モデルに匹敵するものを完成させる必要はないが、これらの業界標準の特定の要素を考慮することは役に立つ。

さて、自分のデバイスを集計したところで、どのようなサービスに登録し、どこに接続しているのか、また、何らかの理由で絶対に失ってはならないものはどれかについて考えてみよう。ひとつのGmailアカウントに、さまざまなオンラインアカウントをリンクさせていませんか?二要素認証(2FA)を使わずにパスワードを再利用していませんか?これらは、赤信号としてポップアップ表示されるべきものです。

この過程で、ボトルネックとなる特定のサービスが見つかるかもしれない。これらはしばしば単一障害点と呼ばれる。これらのサービスが壊れたり、ハッキングされたり、アクセスできなくなったりすると、私たちのデジタルライフは台無しになってしまう。攻撃対象領域を見直す際には、単一障害点を作らないようにすることを忘れないでほしい。

よくある単一障害点は、電子メールアカウントだ。多くの人は、自分のオンラインアカウントすべてのルートとして機能する単一のメールアカウントしか持っていない。これは典型的な例で、もし弱いパスワードを作り、2FAを使わなければ、自分自身を高いリスクにさらしていることになるからだ。ここで、このリスクを軽減するソリューションを探し始めることができる。ユニークなパスワードを作成するためにパスワードマネージャーを導入し、Yubikeyのような強力な2FAを使用することを選択すれば、メールアカウントへの攻撃に対するセキュリティ態勢を強化することができます。

これは、脅威モデリングがどのようなものかを示すごく小さな例です。もちろん、もっと踏み込んで、Eメール以外のさまざまな分野を調べることもできます。これは、あなたのライフスタイルや個人的なセキュリティニーズにもよります。一般人がエドワード・スノーデンと同じセキュリティ脅威モデルを持つことはないだろう。あなたの脅威がどこから来るのかを考える際に考慮すべきことは、あなたの職業、人口統計、あなたの居住地などを念頭に置くことが重要です。**脅威モデルはあなたと同じようにユニークです!**あなたのプライバシーとセキュリティの要件が他の人と同じであることを期待しないでください。

もしあなたがNSA、CIA、FBIのような3文字の機関の職員だった場合、あなたは他国の競合する機関のメンバーにとって関心のある人物になる可能性があります。このことは、どのような脅威が現実的であるかということを考える際に影響するはずだ。

一般人は、脅威モデルを作成する際、データブローカーやハッカーがデータ侵害によってデータを暴露することを避けることに重点を置くだろう。この脅威は誰にでも当てはまるという意見もあるかもしれない。

もしあなたが迫害されているグループのメンバーであったり、抑圧的な国に住んでいるのであれば、物理的なセキュリティも危険にさらされているため、セキュリティ上の懸念は安全なパスワードを使用することだけにとどまる必要はないでしょう。生殖医療に対する法的規制の影響を受けている場合は、脅威モデルを構築する際に考慮する必要があります。

セキュリティを高めるためのステップ

あなたのプライバシーを脅かす主な脅威が何であるかがわかったら、あなた自身とデータを守るためのソリューションを選び始めましょう。

ステップ1:安全な電子メール・プロバイダーを選ぶ

オンライン・プライバシーを守る最初のステップは、安全なEメール・プロバイダーを選ぶことです。ほぼすべてのオンラインアカウントはメールアドレスを要求するので、強力な防御から始めることが必須です。Tutaは完全なエンドツーエンドの暗号化を提供し、通信中も送信中もデータを保護します。これにより、コミュニケーション、カレンダーの作成、連絡先の整理などを安全に行うことができます。

ステップ2:ログインの保護

これらのアカウントを保護するには、強力なパスワードと2FAが必要です。これは、あなたのニーズや好みに合わせて最適なパスワードマネージャーを選択することで実現できます。私たちのお気に入りのパスワードマネージャーのリストを作成しましたので、参考にしてください。

これらのステップに従うことで、個人の脅威モデルへの対応を始めることができます。プライバシーの旅はマラソンであり、スプリントではありません。しかし、安全なEメールアカウントを作成し、パスワード・マネージャーを採用してすべてのアカウントに強力でユニークなパスワードを作成していれば、情報漏洩でデータが流出したときのリスクを大幅に減らすことができるので、自分を褒めてあげましょう。特定のサービスのパスワードを素早く変更し、フィッシングメールの着信に注意すれば、大きな効果が期待できる。

ステップ3:学ぶことを止めない

**これはプライバシー、サイバーセキュリティ、脅威のモデル化において最も重要なステップである。**最初の一歩を踏み出したら、範囲を広げて、友人へのメッセージ送信にモバイル・デバイスを使っていますか?これは、あなたのプライバシーに対する脅威を見直すチャンスです。WhatsAppはエンドツーエンドの暗号化を提供しているかもしれませんが、データマイニングを行うビッグテック企業を懸念しているのであれば、代替手段を検討した方が良いでしょう。自宅のインターネット接続はどうですか?VPNを使っていますか?自宅に荷物を届ける代わりに、私書箱を使って荷物を受け取ることを検討すべきでしょうか?プライバシーの分野における新しくエキサイティングなトピックのリストは増え続けています。

記事、フォーラム、ポッドキャスト、書籍を通してより広いプライバシー・コミュニティに参加することは、あなたのプライバシーに関する知識を高め続ける素晴らしい方法です。協力し合い、経験を共有することで、私たちは皆、オンライン・プライバシーとセキュリティを高めることができます。

安全で楽しい暗号化を!