Российская хакерская группа Sandworm возвращается: Новая вредоносная программа Kapeka тайно заражает системы с 2022 года

Новая вредоносная программа, недавно обнаруженная в Эстонии, связывает хакерскую группу Sandworm с кибератаками в Европе и может быть следствием войны между Россией и Украиной.

Что такое Kapeka

Kapeka - это вредоносная программа с бэкдором, которая используется на начальных этапах кибератаки. Он используется для того, чтобы позволить злоумышленнику сохранить тщательно скрытый долговременный доступ к инфраструктуре жертвы на случай, если он захочет нанести ответный визит, чтобы выкачать новые данные или организовать другие атаки на организацию. По сравнению с другими типами вредоносных программ Kapeka интересна тем, что она была развернута несколько реже и, как правило, в конкретных целевых приложениях. Его угроза также связана с тем, что он очень хорошо спрятан в пораженной инфраструктуре, что делает его очень сложным для защиты.

Исследователь угроз Мохаммад Казем Хассан Неджад (Mohammad Kazem Hassan Nejad) в своем докладе подробно описывает все тонкости Kapeka:

"Kapeka содержит дроппер, который забрасывает и запускает бэкдор на машине жертвы, а затем удаляет себя. Сначала бэкдор собирает информацию и снимает отпечатки пальцев с машины и пользователя, после чего отправляет данные агенту угроз. Это позволяет передавать задания обратно на машину или обновлять конфигурацию бэкдора. WithSecure не располагает информацией о том, как бэкдор Kapeka распространяется с помощью Sandworm".

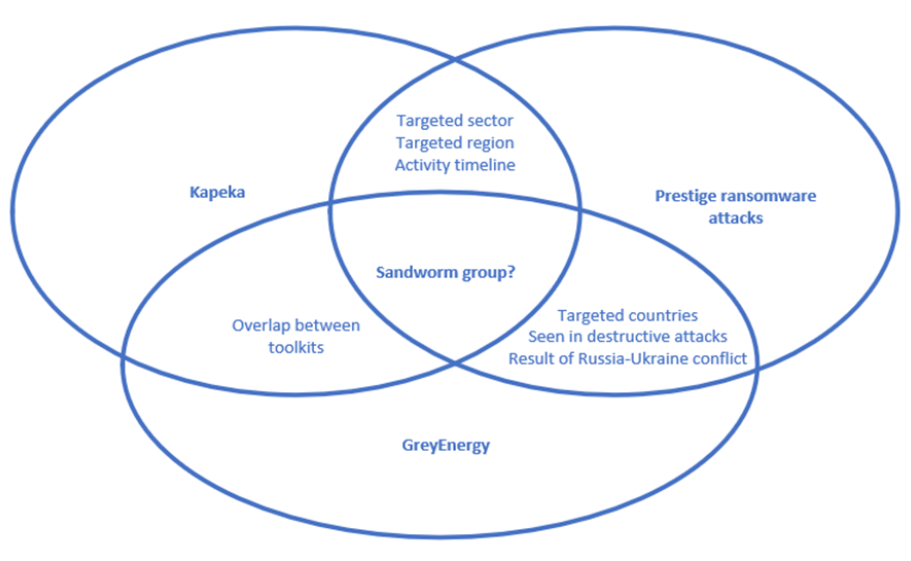

Kapeka была впервые обнаружена финской компанией WithSecure. Было установлено, что вредоносное ПО активно распространяется в дикой природе с середины 2022 года, а его жертвами становятся в основном группы, расположенные в Восточной Европе. Проведя анализ, WithSecure утверждает, что, связав вредоносную программу Kapeka с другими видами атак с выкупом, они считают, что это связывает новую вредоносную программу с известной хакерской APT-группой Sandworm.

Атрибуция атак Sandworm пересекается. (Изображение использовано с разрешения WithSecure)

Кто такой Песчаный червь

Sandworm - это спонсируемая российским правительством хакерская группа, ответственная за продолжающиеся атаки на Украину, которые даже привели к распространению вредоносных программ в других странах мира. Впервые о Sandworm узнали аналитики компании iSIGHT Partners, обнаружившие крупную фишинговую кампанию, в которой использовалась уязвимость нулевого дня, известная сейчас как CVE-2014-4114.

После проверки iSIGHT и Microsoft определили, что эта атака была частью российской кампании кибершпионажа. В своем блоге, где описываются подробности атаки, они утверждают, что объектами взлома, спонсируемого российским государством, были следующие группы:

- НАТО

- украинское правительство

- правительства стран Западной Европы

- польские энергетические компании

- Европейские телекоммуникационные компании

- Американские академические группы

Приписать государство, стоящее за подобными атаками, может быть сложно, но смысл работы через эти спонсируемые группы заключается в том, что между государством и самими хакерами отделяется один слой. iSIGHT делает вывод, что за группой в конечном итоге стоит российское правительство, потому что "многие из наблюдаемых приманок были связаны с украинским конфликтом с Россией и более широкими геополитическими вопросами, связанными с Россией".

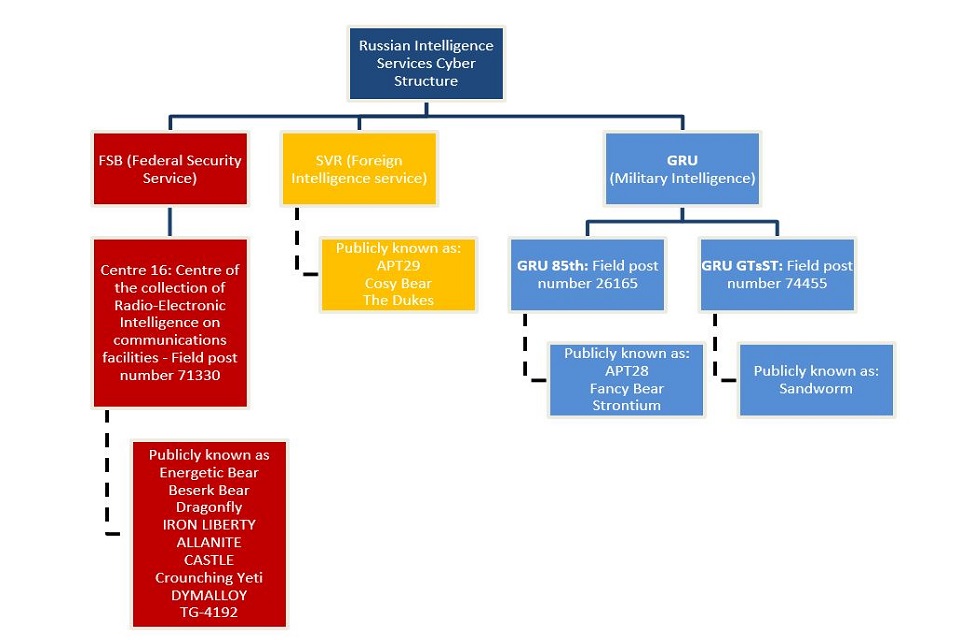

Sandworm действует в составе подразделения 74455, известного также как Главный центр технологий Главного управления Генерального штаба Вооруженных сил Российской Федерации. Sandworm уже известен по многим другим атакам, а также под именами BlackEnergy, Voodoo Bear и Seashell Blizzard.

И Sandworm, и FancyBear - хорошо известные современные постоянные угрозы, действующие под руководством российского ГРУ.

Атаки на Украину

Sandworm наиболее известен своими атаками на Украину. Зимой 2015 года Sandworm атаковал энергосистему в западной части Украины, в результате чего около 230 000 потребителей столкнулись с серьезными перебоями в подаче электроэнергии во время холодного декабря. Аналогичная атака на Киев в декабре 2016 года привела к массовым отключениям электроэнергии, а более поздние отчеты показали, что целью атаки было физическое повреждение критически важной электрической инфраструктуры.

Эти атаки последовали в 2017 году, когда эксплойт EternalBlue был объединен с вымогательским ПО NotPetya в кибератаке, которая сначала поразила украинскую инфраструктуру, банки и автозаправочные станции. Ни один компьютер с подключением к Интернету не был в безопасности. В конце концов вымогательская программа поразила глобальную судоходную компанию Maersk, после чего распространилась по всему миру.

Угроза другим европейским странам

Sandworm атакует не только Украину, и более направленные атаки ransomware будут иметь побочный эффект на другие страны. Прекрасным примером этого являются атаки вымогателей NotPetya в 2017 году. После этих атак Sandworm также развернул вредоносное ПО Kapeka в странах Восточной Европы, начиная с 2022 года. Эти страны являются членами ЕС, которые подвергаются атакам иностранного противника в цифровой сфере. Исследование WithSecure предполагает, что "разработка и развертывание Kapeka, скорее всего, последовали за продолжающимся российско-украинским конфликтом, и Kapeka, вероятно, использовалась в целевых атаках по всей Центральной и Восточной Европе...".

Компания Mandiant, принадлежащая Google, также начала отслеживать Sandworm, назвав его APT44. Их исследование показало, что Sandworm стоит за рядом "хактивистских" групп, действующих через Telegram. Каналы XakNet Team, CyberArmyofRussia_Reborn1 и Solntsepek использовались APT44 для того, чтобы взять на себя ответственность за свои кибератаки.

В своем отчете Mandiant делает следующее заключение:

"Благодаря истории агрессивного использования группой возможностей сетевых атак в политическом и военном контекстах, APT44 представляет собой постоянную угрозу высокой степени опасности для правительств и операторов критической инфраструктуры по всему миру, где пересекаются российские национальные интересы".

Временная шкала деятельности Sandworm до начала войны между Россией и Украиной. (Изображение использовано с разрешения Mandiant)

Поскольку ЕС и другие страны мира поддерживают Украину в продолжающемся конфликте, угроза кибератак со стороны Sandworm должна восприниматься серьезно. Не имея возможности читать мысли APT, мы можем занять лучшую позицию в защите наших предприятий, правительственных и инфраструктурных систем, если заранее предпримем надлежащие меры безопасности. Это тем более важно, когда страны готовятся к проведению выборов, которые напрямую повлияют на политику, связанную с войной между Россией и Украиной.

Защитите свой бизнес и будьте бдительны.

В своем отчете WithSecure приводит ряд скриптов и сведений об артефактах вредоносного ПО, которые можно использовать для обнаружения заражения Kapeka в вашей сети. Соблюдая лучшие рекомендации по безопасности и пользуясь новыми исследованиями в области анализа угроз, вы сможете лучше защитить свою сеть и данные от кибератак. Правильное моделирование угроз имеет решающее значение для защиты ваших данных и обеспечения безопасности вашей сети.

Атаки таких злоумышленников, как SandWorm, наглядно демонстрируют, почему мы все должны работать вместе, чтобы обеспечить максимальную безопасность интернета. Это включает в себя быстрое устранение уязвимостей - и не держать их открытыми для черного хода правительств - а также поддержание надежного и нерушимого шифрования как для предприятий, так и для граждан.

Регулярные призывы политиков подорвать шифрование, такие как предложение ЕС о контроле чатов или реформа FISA в США, идут в противоположном направлении: Такие законы разрушают безопасность и конфиденциальность коммуникаций каждого гражданина.

Шифрование - это лучший инструмент, который мы имеем для защиты наших конфиденциальных данных от вредоносных атак. Политики должны научиться поддерживать надежное шифрование ради всеобщей безопасности!

Оставайтесь в безопасности и удачного шифрования.