Por qué es importante U2F: cómo funciona y por qué lo necesita.

FIDO U2F es importante para asegurar su proceso de autenticación. Protege tu cuenta frente a ataques malintencionados, incluido el phishing. Asegúrate de no perder nunca el acceso a tu identidad en línea.

FIDO U2F explicado

tl;dr: U2F es importante porque es la opción más segura para proteger tus cuentas. Actívalo siempre que sea posible.

De hecho, U2F es tan importante que todos los servicios de correo electrónico deberían soportarlo.

La razón es sencilla: Tu cuenta de correo electrónico es la puerta de entrada a tu identidad online. Servicios como Amazon, Twitter, PayPal y otros están vinculados a tu cuenta de correo electrónico, y las contraseñas de estos servicios pueden restablecerse fácilmente si un atacante malintencionado ha conseguido acceder a tu buzón.

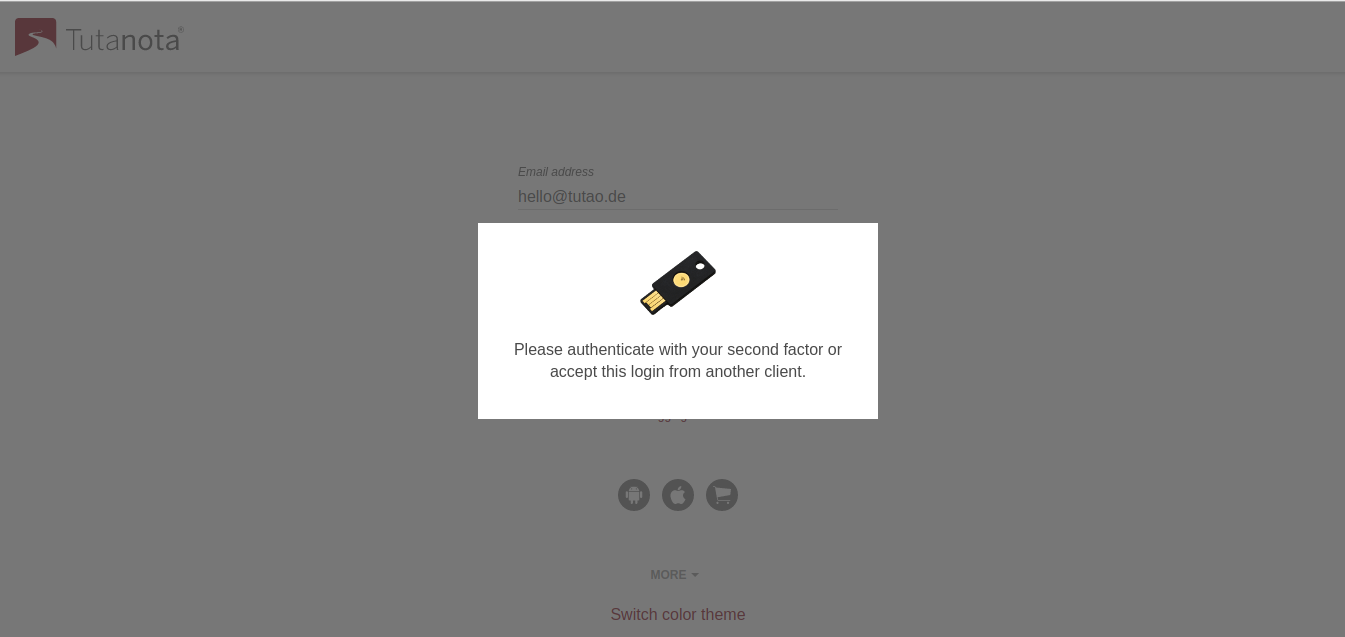

De eso te protege FIDO U2F. Si se activa en tu cuenta de correo electrónico, por ejemplo en Tutanota, será casi imposible que atacantes malintencionados se apoderen de tu buzón.

¿Qué es FIDO U2F (Universal 2nd Factor)? - Definición

U2F es un estándar de autenticación abierto que utiliza una clave para múltiples servicios. Simplifica y eleva la seguridad proporcionada por 2FA (autenticación de dos factores), ya que no se necesitan controladores ni software cliente.

La autenticación universal de segundo factor hace referencia a un dispositivo independiente que contiene una clave secreta adicional necesaria para iniciar sesión en tu(s) cuenta(s) digital(es). En lugar de introducir un código determinado (OTP), basta con conectar un dispositivo como segundo factor.

U2F frente a 2FA

U2F no es lo mismo que 2FA: 2FA es la autenticación de dos factores que incluye todos los métodos para el segundo factor (SMS, TOTP, U2F y más). U2F es sólo una opción para configurar la autenticación de dos factores, ¡aunque la más segura!

¿Cuáles son las ventajas de U2F?

- Autenticación rápida: Reduce el tiempo de autenticación

- Seguridad sólida: Ninguna toma de cuenta cuando se despliega completamente

- Múltiples opciones: Acceso a casi 1.000 aplicaciones y servicios

¿Cuáles son las desventajas?

Hay una desventaja significativa de las soluciones U2F en comparación con TOTP (que utiliza un secreto compartido): En el caso de U2F no existe la opción de hacer copias de seguridad de los códigos de recuperación de secretos compartidos.

Si se pierde una clave de hardware, será imposible iniciar sesión en los servicios y aplicaciones que estaban protegidos originalmente con esta clave de hardware. Por ello, la mayoría de los servicios ofrecen una forma de restablecer las credenciales de inicio de sesión para recuperar el acceso.

Por ejemplo, Tutanota ofrece un código de recuperación que debe introducirse junto con la contraseña correcta para restablecer (en este caso: eliminar) una llave hardware U2F perdida. Además, en Tutanota es posible registrar varias llaves hardware. Si se pierde una, los usuarios pueden iniciar sesión con una de las otras llaves U2F registradas.

¿Por qué es importante U2F?

Seguridad U2F

U2F - la autenticación de segundo factor con una llave de seguridad de hardware - es la forma más segura de proteger sus cuentas en línea de ataques maliciosos.

También es más segura que la autenticación de segundo factor mediante OTP o TOTP, por eso desde Tutanota recomendamos encarecidamente activar una llave hardware para proteger tu buzón cifrado.

¿Cómo protege U2F contra el phishing?

U2F endurece tus credenciales de inicio de sesión, lo que garantiza que nadie pueda hacerse con el control de tus cuentas, ni siquiera después de un ataque de phishing con éxito.

Los correos electrónicos de phishing son cada vez más sofisticados, lo que aumenta el riesgo de caer en este tipo de ataques. El remitente del correo electrónico de phishing suele intentar que haga clic en un enlace en el que se supone que debe introducir su contraseña. Si esto ocurre, el atacante puede robar fácilmente la contraseña y hacerse con el control de la cuenta.

Sin embargo, si se ha activado un segundo factor como U2F en su cuenta, la contraseña será inútil para el atacante y su cuenta estará a salvo.

Además, el inicio de sesión de un usuario con U2F activado está vinculado al origen; esto significa que sólo el sitio real puede autenticarse con la clave (segundo factor). La autenticación fallará en cualquier sitio falso de phishing, incluso si el usuario fue engañado haciéndole creer que era real.

¿Por qué deberías activar un segundo factor?

- U2F aumenta la protección de tus cuentas (como las de correo electrónico, drive, redes sociales).

- U2F es la versión más segura de la autenticación de dos factores.

- Un dispositivo U2F crea una clave criptográfica para desbloquear tu cuenta.

- Los ataques de suplantación de identidad son casi imposibles con U2F.

¿Cómo funciona U2F?

Para el usuario, U2F es realmente sencillo. Puede activar la misma clave de hardware U2F en todas sus cuentas, como Tutanota, Amazon o Twitter. Cuando te conectas, introduces tu nombre de usuario y contraseña, y luego sólo tienes que meter la llave hardware tipo USB en tu dispositivo y tocarla para finalizar el proceso de autenticación.

Desde el punto de vista técnico, el proceso es mucho más complejo. La Fido Alliance explica el proceso de la siguiente manera:

"El dispositivo y el protocolo U2F tienen que garantizar la privacidad y la seguridad del usuario. En el núcleo del protocolo, el dispositivo U2F tiene una capacidad (idealmente, incorporada en un elemento seguro) que acuña un par de claves pública/privada específico del origen. El dispositivo U2F proporciona la clave pública y un Key Handle al servicio en línea o sitio web de origen durante el paso de registro del usuario."

"Más tarde, cuando el usuario realiza una autenticación, el servicio en línea o sitio web de origen devuelve el manejador de claves al dispositivo U2F a través del navegador. El dispositivo U2F utiliza el manejador de claves para identificar la clave privada del usuario y crea una firma que se envía de vuelta al origen para verificar la presencia del dispositivo U2F. Así, el Key Handle es simplemente un identificador de una clave concreta en el dispositivo U2F."

"El par de claves creado por el dispositivo U2F durante el registro es específico del origen. Durante el registro, el navegador envía al dispositivo U2F un hash del origen (combinación de protocolo, nombre de host y puerto). El dispositivo U2F devuelve una clave pública y un Key Handle. Muy importante, el dispositivo U2F codifica el origen solicitante en el Key Handle".

"Más tarde, cuando el usuario intenta autenticarse, el servidor envía el Key Handle del usuario de vuelta al navegador. El navegador envía este Key Handle y el hash del origen que solicita la autenticación. El dispositivo U2F se asegura de haber emitido este Key Handle para ese hash de origen en particular antes de realizar cualquier operación de firma. Si no hay coincidencia, no se devuelve ninguna firma. Esta comprobación de origen garantiza que las claves públicas y los Manejadores de Clave emitidos por un dispositivo U2F a un servicio en línea o sitio web concreto no puedan ser ejercidos por un servicio en línea o sitio web diferente (es decir, un sitio con un nombre diferente en un certificado SSL válido). Se trata de una propiedad de privacidad crítica: suponiendo que el navegador funcione como debería, un sitio web sólo puede verificar la identidad con el dispositivo U2F de un usuario con una clave que haya sido emitida a ese sitio web concreto por ese dispositivo U2F concreto. Si esta comprobación de origen no estuviera presente, una clave pública y un Key Handle emitidos por un dispositivo U2F podrían ser utilizados como un 'supercookie' que permite a múltiples sitios coludidos verificar fuertemente y correlacionar la identidad de un usuario en particular."

"El usuario puede utilizar el mismo dispositivo en varios sitios web, por lo que sirve como llavero web físico del usuario con varias claves (virtuales) para varios sitios proporcionadas desde un dispositivo físico. Utilizando el estándar abierto U2F, cualquier origen será capaz de utilizar cualquier navegador (o sistema operativo) que tenga soporte U2F para hablar con cualquier dispositivo compatible con U2F presentado por el usuario para permitir la autenticación fuerte."

Historia

Universal 2nd Factor (U2F) es un estándar abierto que refuerza y simplifica la autenticación de dos factores (2FA) mediante dispositivos especializados de bus serie universal (USB) o de comunicación de campo cercano (NFC). Su sucesor es el Proyecto FIDO2, que incluye el estándar W3C Web Authentication (WebAuthn) y el Client to Authenticator Protocol 2 (CTAP2) de la Alianza FIDO.

Aunque inicialmente fue desarrollado por Google y Yubico, con la contribución de NXP Semiconductors, ahora el estándar lo alberga únicamente la Alianza FIDO.

Aquí encontrará una lista de todos los servicios que admiten claves U2F.

Objetivo: autenticación fuerte y privacidad para la web

El ecosistema U2F está diseñado para proporcionar una autenticación fuerte a los usuarios en la web, preservando al mismo tiempo la privacidad del usuario.

El usuario lleva un "dispositivo U2F" como segundo factor que le permite acceder a sus cuentas en línea. De este modo, estas cuentas pueden mantenerse seguras, también frente a ataques de phishing.

Las llaves hardware U2F son un gran logro, ya que garantizan que las personas y sus cuentas en línea se mantengan seguras en la web.

Comparación de las distintas opciones de autenticación de dos factores (2FA)

Dispositivo de seguridad: U2F

- La opción más segura

- La clave privada se almacena localmente en el dispositivo U2F

- Garantiza la protección contra ataques de intermediario (MITM) y phishing

- Requiere un dispositivo de hardware

- No requiere entrada manual

Aplicación Authenticator: TOTP

- Una aplicación genera códigos que sólo son válidos durante un breve periodo de tiempo (Google Authenticator, Authy, etc.)

- Es necesario introducirlo manualmente en cada inicio de sesión

- No requiere ningún dispositivo de hardware

- No protege el inicio de sesión en el dispositivo móvil porque la aplicación en el dispositivo móvil genera un segundo factor.

Aplicación Authenticator: HOTP

- Una aplicación genera códigos que son válidos para siempre (Google Authenticator, Authy, etc.)

- Los códigos deben almacenarse de forma segura

- Es necesario introducirlos manualmente en cada inicio de sesión

- No requiere ningún dispositivo de hardware

- No protege el inicio de sesión en el dispositivo móvil porque la aplicación genera un segundo factor.

Código SMS

- El código se envía por SMS

- Es necesario introducir el código manualmente en cada inicio de sesión

- Menos seguro, ya que el SMS puede ser interceptado fácilmente

- No requiere ningún dispositivo de hardware

- No protege el inicio de sesión desde el dispositivo móvil, ya que el SMS contiene un segundo factor.