Die russische Hackergruppe Sandworm ist zurück: Neue Kapeka-Malware infiziert heimlich Systeme seit 2022

Eine neuartige Malware, die kürzlich in Estland gefunden wurde, bringt die Hackergruppe Sandworm mit Cyberangriffen in Europa in Verbindung und könnte ein Übergreifen des Russland-Ukraine-Krieges sein.

Was ist Kapeka?

Kapeka ist eine Backdoor-Malware, die in der Anfangsphase eines Cyberangriffs eingesetzt wird. Sie wird verwendet, um einem Angreifer einen geschickt versteckten Langzeitzugang zur Infrastruktur des Opfers zu ermöglichen, falls er wiederkommen möchte, um neue Daten abzuschöpfen oder andere Angriffe gegen ein Unternehmen zu starten. Interessant an Kapeka ist, dass es im Vergleich zu anderen Malware-Typen eher sparsam und meist in bestimmten Zielanwendungen eingesetzt wird. Seine Bedrohung ergibt sich auch aus der Tatsache, dass er in der betroffenen Infrastruktur sehr gut versteckt ist, was seine Abwehr sehr schwierig macht.

In einem Whitepaper, in dem Kapeka in allen Einzelheiten beschrieben wird, erklärt der Bedrohungsforscher Mohammad Kazem Hassan Nejad:

"Kapeka enthält einen Dropper, der eine Backdoor auf dem Computer eines Opfers ablegt und startet und sich dann selbst wieder entfernt. Die Backdoor sammelt zunächst Informationen und erstellt Fingerabdrücke des Computers und des Benutzers, bevor sie die Details an den Bedrohungsakteur weiterleitet. So können Aufgaben an den Rechner zurückgegeben oder die Konfiguration der Backdoor aktualisiert werden. WithSecure hat keine Erkenntnisse darüber, wie die Kapeka-Backdoor durch Sandworm verbreitet wird.

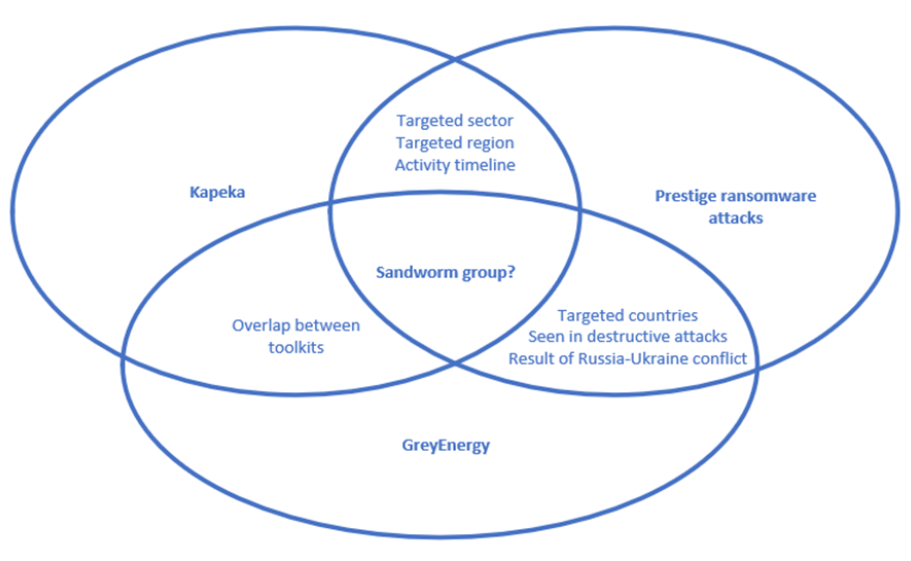

Kapeka wurde zuerst vom finnischen Sicherheitsunternehmen WithSecure entdeckt. Es wurde festgestellt, dass die Malware seit Mitte 2022 in freier Wildbahn aktiv ist und dass ihre Opfer größtenteils Gruppen in Osteuropa sind. WithSecure geht davon aus, dass die neue Malware mit der bekannten APT-Hackergruppe Sandworm in Verbindung gebracht werden kann, da sie die Kapeka-Malware mit anderen Arten von Ransomware-Angriffen in Verbindung bringt.

Überschneidungen bei der Zuordnung von Sandworm-Angriffen. (Bild verwendet mit Genehmigung von WithSecure)

Wer ist Sandworm?

Sandworm ist eine von der russischen Regierung gesponserte Hackergruppe, die für anhaltende Angriffe auf die Ukraine verantwortlich ist, die sogar zur Verbreitung von Malware-Infektionen in anderen Ländern auf der ganzen Welt geführt haben. Die Analysten von iSIGHT Partners wurden erstmals auf Sandworm aufmerksam, als sie eine groß angelegte Spear-Phishing-Kampagne entdeckten, die eine Zero-Day-Schwachstelle ausnutzte, die heute als CVE-2014-4114 bekannt ist.

Nach der Überprüfung dieses ersten Angriffs durch iSIGHT und Microsoft wurde festgestellt, dass dieser Angriff Teil einer russischen Cyber-Spionagekampagne war. In ihrem Blog-Beitrag, in dem die Einzelheiten des Angriffs erläutert werden, behaupten sie, dass die folgenden Gruppen sichtbare Ziele des vom russischen Staat gesponserten Hacks waren:

- NATO

- ukrainische Regierung

- westeuropäische Regierungen

- Polnische Energieunternehmen

- Europäische Telekommunikationsunternehmen

- US-amerikanische akademische Gruppen

Die Zuordnung des Staates, der hinter solchen Angriffen steckt, kann schwierig sein. Der Sinn der Arbeit mit diesen gesponserten Gruppen ist es, eine Schicht zwischen einer Nation und den Hackern selbst zu entfernen. iSIGHT kommt zu dem Schluss, dass die russische Regierung letztendlich hinter der Gruppe steht, weil "viele der beobachteten Köder spezifisch auf den ukrainischen Konflikt mit Russland und auf breitere geopolitische Themen im Zusammenhang mit Russland ausgerichtet waren."

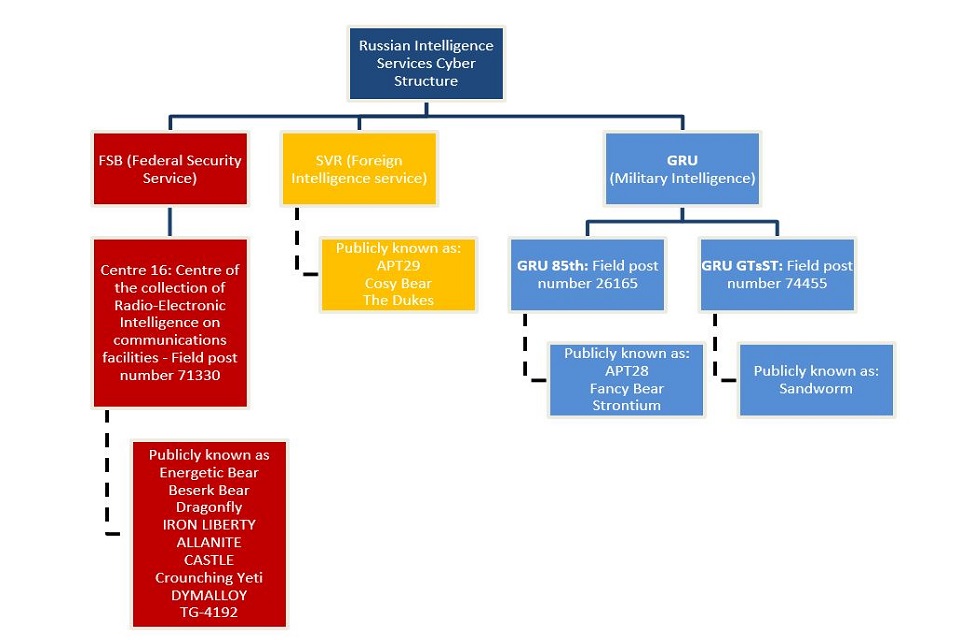

Sandworm operiert innerhalb der Einheit 74455 und ist auch bekannt als das Hauptzentrum für Technologien innerhalb der Hauptdirektion des Generalstabs der Streitkräfte der Russischen Föderation. Sandworm ist bereits für zahlreiche andere Angriffe bekannt und trägt auch die Namen BlackEnergy, Voodoo Bear und Seashell Blizzard.

Sowohl Sandworm als auch FancyBear sind bekannte fortschrittliche, dauerhafte Bedrohungen, die unter dem russischen GRU operieren.

Angriffe auf die Ukraine

Sandworm ist vor allem für seine Angriffe auf die Ukraine bekannt. Im Winter 2015 griff Sandworm das Stromnetz im Westen der Ukraine an, was dazu führte, dass rund 230.000 Kunden während der eisigen Dezembertemperaturen von größeren Stromausfällen betroffen waren. Ein ähnlicher Angriff traf Kiew im Dezember 2016 und führte zu massiven Stromausfällen. Spätere Berichte zeigten, dass die Absicht darin bestand, kritische elektrische Infrastrukturen physisch zu beschädigen.

Diese Angriffe wurden 2017 fortgesetzt, indem der EternalBlue-Exploit mit der Ransomware NotPetya in einem Cyberangriff kombiniert wurde, der zunächst die ukrainische Infrastruktur, Banken und Tankstellen traf. Kein Computer mit einer Internetverbindung war sicher. Die Ransomware verbreitete sich schließlich auf das globale Schifffahrtsunternehmen Maersk, von wo aus sie sich weltweit verbreitete.

Bedrohung für andere europäische Länder

Sandworm greift nicht nur die Ukraine an, und weitere gezielte Ransomware-Angriffe werden sich auch auf andere Länder auswirken. Die NotPetya-Ransomware-Angriffe von 2017 sind ein perfektes Beispiel dafür. Seit diesen Angriffen hat Sandworm die Kapeka-Malware seit 2022 auch in osteuropäischen Ländern eingesetzt. Bei diesen Ländern handelt es sich um EU-Mitgliedstaaten, die im digitalen Bereich von einem ausländischen Angreifer angegriffen werden. Die Recherchen von WithSecure legen nahe, dass "die Entwicklung und der Einsatz von Kapeka wahrscheinlich auf den anhaltenden Russland-Ukraine-Konflikt zurückzuführen ist, wobei Kapeka wahrscheinlich für gezielte Angriffe in Mittel- und Osteuropa eingesetzt wird...".

Googles Mandiant hat ebenfalls mit der Verfolgung von Sandworm begonnen und bezeichnet sie als APT44. Ihre Nachforschungen haben gezeigt, dass Sandworm hinter einer Reihe von "hacktivistischen" Gruppen steht, die über Telegram operieren. Die Kanäle XakNet Team, CyberArmyofRussia_Reborn1 und Solntsepek wurden alle von APT44 genutzt, um die Verantwortung für ihre Cyberangriffe zu übernehmen.

Mandiant kommt in seinem Bericht zu folgendem Schluss:

"Aufgrund der aggressiven Nutzung von Netzwerkangriffsfähigkeiten durch die Gruppe in politischen und militärischen Kontexten stellt APT44 eine anhaltende, schwerwiegende Bedrohung für Regierungen und Betreiber kritischer Infrastrukturen auf der ganzen Welt dar, wo sich die nationalen Interessen Russlands überschneiden."

Zeitleiste der Aktivitäten von Sandworm vor dem Beginn des Krieges zwischen Russland und der Ukraine. (Bild mit Genehmigung von Mandiant verwendet)

Da die EU und andere Länder der Welt die Ukraine in dem anhaltenden Konflikt unterstützen, muss die Bedrohung durch Cyberangriffe von Sandworm ernst genommen werden. Ohne in der Lage zu sein, die Gedanken von APTs zu lesen, können wir unsere Unternehmen, Behörden und Infrastruktursysteme am besten schützen, indem wir im Vorfeld angemessene Sicherheitsmaßnahmen ergreifen. Dies ist umso wichtiger, wenn sich Länder auf Wahlen vorbereiten, die direkte Auswirkungen auf die Politik im Zusammenhang mit dem Russland-Ukraine-Krieg haben werden.

Schützen Sie Ihre Unternehmen und bleiben Sie wachsam.

Der Bericht von WithSecure enthält eine Reihe von Skripten und Details zu Malware-Artefakten, mit denen Sie Kapeka-Infektionen in Ihrem Netzwerk erkennen können. Wenn Sie sich an die empfohlenen Sicherheitspraktiken halten und neue Erkenntnisse aus der Bedrohungsforschung nutzen, können Sie Ihr Netzwerk und Ihre Daten besser vor Cyberangriffen schützen. Eine korrekte Bedrohungsmodellierung ist entscheidend für den Schutz Ihrer Daten und die Sicherheit Ihres Netzwerks.

Angriffe von bösartigen Hackern wie SandWorm zeigen deutlich, warum wir alle zusammenarbeiten müssen, um das Internet so sicher wie möglich zu machen. Dazu gehört, dass wir Schwachstellen schnell beheben - und sie nicht für den Zugriff durch Hintertüren der eigenen Regierungen offen halten - sowie eine starke und unknackbare Verschlüsselung für Unternehmen und Bürger gleichermaßen aufrechterhalten.

Regelmäßige Forderungen von Politikern, die Verschlüsselung zu untergraben, wie der EU-Vorschlag zur Chat-Kontrolle oder die US-FISA-Reform, gehen in die entgegengesetzte Richtung: Solche Gesetze zerstören die Sicherheit und Vertraulichkeit der Kommunikation eines jeden Bürgers.

Verschlüsselung ist das beste Instrument, das wir haben, um unsere sensiblen Daten vor bösartigen Angriffen zu schützen. Die Politiker müssen lernen, sich für eine starke Verschlüsselung einzusetzen, um die Sicherheit aller zu gewährleisten!

Bleiben Sie da draußen sicher und viel Spaß beim Verschlüsseln.