Bedrohungsmodellierung im Jahr 2024: Ihr Leitfaden für mehr Sicherheit

Best Practices für Bedrohungsmodelle zur Bewertung Ihrer persönlichen Bedrohungslandschaft für Cybersicherheit und Datenschutz.

Das Inhaltsverzeichnis:

- Was ist Bedrohungsmodellierung?

- Industrielle Standards

- Sicherheit und Datenschutz

- Aufbau eines Bedrohungsmodells für den Datenschutz

- 3 Schritte zur Erhöhung Ihrer Sicherheit und Ihres Datenschutzes

Wenn es um Cybersicherheit geht, scheinen zwei Dinge in jeder Diskussion aufzutauchen: Bedrohungsmodellierung und Zitate aus Sun Tzu's The Art of War. Aber was ist ein Bedrohungsmodell und was meinen Sicherheitsexperten, DevOps-Teams und andere Persönlichkeiten aus dem Bereich der Informationssicherheit, wenn sie über die Bedeutung von Bedrohungsmodellen, ihre Analyse und ihre verschiedenen Phasen sprechen? Dieser Leitfaden wird Ihnen helfen, Bedrohungsmodelle schnell zu verstehen, wie Sie diese auf Ihr eigenes Leben anwenden können und wie sie Ihnen helfen, sicherer im Internet zu navigieren.

Was ist ein Bedrohungsmodell und wie sieht der Prozess der Bedrohungsmodellierung aus?

Es gibt eine Vielzahl unterschiedlicher methodischer Ansätze, Prozesse und Methoden für die Bedrohungsmodellierung, die jedoch alle in einigen Punkten übereinstimmen

Die Bedrohungsmodellierung ist ein strukturierter Prozess mit dem Ziel, Sicherheitsbedürfnisse zu identifizieren, Sicherheitsbedrohungen und Schwachstellen zu bestimmen und die Kritikalität von Bedrohungen und Schwachstellen zu quantifizieren, um Präventionsmaßnahmen zu priorisieren.

Die Bedrohungsmodellierung zielt darauf ab, eine Liste von Bereichen oder Diensten zu erstellen, in denen Sie (oder Ihre Systeme) am anfälligsten sind, das Risiko eines Angriffs auf diese Bereiche zu ermitteln, zu bestimmen, was Sie tun können, um dieses Risiko zu mindern, und die Reihenfolge der Risikominderung festzulegen. Das Ergebnis dieses Prozesses ist Ihr Bedrohungsmodell, unabhängig davon, welche spezifische Methode Sie anwenden.

Diese detailliertere Erklärung geht auf die Frage ein, was ein Bedrohungsmodell in der Cybersicherheitsbranche ist. Dies ist in IT-Umgebungen von Unternehmen zu einer Notwendigkeit geworden.

Aber auch für diejenigen, die ihre persönliche Privatsphäre und Sicherheit im Internet verbessern wollen, ist die Erstellung von Bedrohungsmodellen eine gute Praxis. Wir werden die Vor- und Nachteile der Bedrohungsmodellierung sowie einige der wichtigsten Methoden erörtern und darüber sprechen, wie Privatpersonen von diesen Verfahren lernen und ihre digitale Sicherheit verbessern können.

Industrielle Standards

Im Bereich der Cybersicherheit ist viel von der CIA die Rede, und zwar nicht von der CIA mit ihren Anzügen und Hubschraubern, sondern von der CIA-Triade. Die CIA-Triade ist ein Akronym, das sich aus den folgenden Konzepten zusammensetzt: Vertraulichkeit, Integrität und Verfügbarkeit.

Vertraulichkeit bedeutet für uns, dass unsere Daten nur autorisierten Personen zugänglich sein sollten. Für Liebhaber des Datenschutzes könnte dies bedeuten: Sie selbst und Freunde oder Familie.

Integrität bedeutet, dass Ihre Daten vollständig und korrekt bleiben. Es nützt nichts, wenn Ihre Daten sicher sind, aber wenn Sie sie brauchen, ist nichts übrig als eine beschädigte Datei.

Verfügbarkeit bedeutet, dass das Sicherheitssystem, das wir aufbauen oder verwenden, in der Lage sein muss, uns den Zugriff auf die Daten zu ermöglichen, wenn wir sie brauchen.

Ich kann eine verschlüsselte Kopie meiner Lieblingsmusik auf einem externen Laufwerk speichern, es in einem Safe einschließen und im Garten vergraben; sicher ist es vertraulich und hoffentlich gibt es keinen Datenverlust, aber es mangelt sicherlich an Verfügbarkeit. Bei der Entwicklung Ihres eigenen Bedrohungsmodells kommt es darauf an, diese drei Konzepte in Einklang zu bringen. Ihr endgültiges Modell wird sich wahrscheinlich mehr an einigen dieser Konzepte orientieren als an anderen, und das ist auch in Ordnung. Wichtig ist, dass Sie auf ein personalisiertes Sicherheitsmodell hinarbeiten, anstatt eine Einheitsgröße für alle zu verwenden.

Bei der Auswahl der Dienste, die wir zur Lösung bestimmter Probleme einsetzen wollen, müssen diese drei Eigenschaften als Leitprinzipien beibehalten werden.

Ein paar der wichtigsten Akronyme im Bereich InfoSec

- STRIDE: Das STRIDE-Bedrohungsmodell ist ein Akronym, das von Microsoft zur Identifizierung von Sicherheitsbedrohungen eingeführt wurde. Es steht für Spoofing, Tampering, Repudiation, Information Disclosure (man denke an Datenschutzverletzungen), Denial of Service und Elevation Privilege. Dies sind Bedrohungen, mit denen nicht nur Sicherheitsteams in Unternehmen konfrontiert sind, sondern auch normale Internetnutzer.

Die nicht enden wollende Spam-Welle, mit der sich E-Mail-Benutzer konfrontiert sehen, die SMS-Nachrichten, die vorgeben, ein Kind mit einer neuen Telefonnummer zu sein, und Bankeinzahlungsbetrug sind alles Fälle von Spoofing, mit denen Millionen von Menschen täglich konfrontiert sind.

- OWASP: Das Open Worldwide Application Security Project ist eine Gemeinschaft von Sicherheitsexperten und Forschern, die regelmäßig Artikel, Tools und Listen mit den zehn größten Sicherheitsbedrohungen veröffentlichen. Die neueste Version der OWASP-Top-Ten-Listen enthält die oft übersehene Gefahr veralteter Software und Hardware. Diese Bedrohung betrifft jeden, der ein digitales Gerät verwendet, und viel zu viele Menschen übergehen diese lästigen Update-Benachrichtigungen. Die Top-10-Liste ist einen Blick wert, denn OWASP ist in der Modellierung von Cyber-Bedrohungen hoch anerkannt.

- MITRE ATT&CK: ATT&CK ist eine offene und zugängliche Wissensbasis für Sicherheitsexperten und Privatpersonen gleichermaßen. Auch wenn viele der Bedrohungen nicht auf die Technologie zutreffen, die Sie in Ihrem täglichen Leben verwenden, bietet MITRE eine hervorragende Ressource für den Aufbau Ihres Sicherheitswissens. Besonders wichtig für diejenigen unter uns, die ihre Online-Privatsphäre verbessern wollen, sind die Bedrohungsgruppen Reconnaissance und Collection.

Sicherheit und Datenschutz: Zwei Seiten einer Medaille

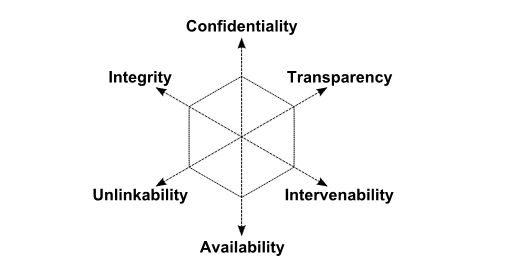

Ok, noch ein paar Begriffe. Die Sicherheitsforscher Marit Hansen, Meiko Jensen und Marin Rost haben ein Papier veröffentlicht, das die CIA-Trias erweitert und sich auf die Einführung eines besseren Schutzes der Privatsphäre in Ihrem Bedrohungsmodell konzentriert. Sie führen die Konzepte Unlinkability, Transparency und Intervenability ein.

Unlinkability ist definiert als "die Eigenschaft, dass datenschutzrelevante Daten nicht über Domänen hinweg verknüpft werden können, die durch einen gemeinsamen Zweck und Kontext konstituiert sind". Das bedeutet, dass es nicht möglich sein sollte, Sie als Person mit Ihren Online-Daten in Verbindung zu bringen.

Bei Tuta haben wir es einfach gemacht, ein E-Mail-Konto in völliger Anonymität zu erstellen. So können Sie das Epizentrum Ihres digitalen Lebens aufbauen, ohne persönliche Daten anzugeben, die mit Ihnen in Verbindung gebracht werden könnten.

Transparenz ist "die Eigenschaft, dass alle datenschutzrelevanten Datenverarbeitungen ... jederzeit nachvollziehbar und rekonstruierbar sind." Dabei geht es um das Recht des Endnutzers zu wissen, was mit seinen Daten geschieht. Durch die vollständige Veröffentlichung des Codes als Open Source setzt Tuta auf den Schutz der Daten und bietet volle Transparenz.

Intervenierbarkeit ist ein Dienst, der "Eingriffe in alle laufenden oder geplanten datenschutzrelevanten Datenverarbeitungen" ermöglicht. Dies bedeutet, dass die Nutzer die Kontrolle darüber erhalten, was mit ihren Daten geschieht. Dies steht im Gegensatz zu den invasiven Praktiken von Big Tech, die ihren Zugang zu Ihren Daten missbrauchen, wie z. B. Google mit seinem Suchmonopol in seinem Streben nach Profit und Marktkontrolle.

Aufbau eines persönlichen Bedrohungsmodells für die Privatsphäre

Mit all diesen langen Begriffen und Akronymen in der Hand können wir nun damit beginnen, unser eigenes Datenschutzmodell zu bewerten. Überlegen wir uns zunächst, welche Technologien Sie verwenden. Wenn Sie nicht in Kryptowährungen investieren, müssen Sie sich keine Gedanken über den Schutz einer Krypto-Brieftasche machen. Nehmen Sie sich einen Moment Zeit und schauen Sie sich die wichtigsten Geräte in Ihrem Leben an, um Ihr Bedrohungsmodell besser bestimmen zu können.

Ihre Ergebnisse werden unterschiedlich ausfallen, und Sie müssen nicht mit einem vollständigen OWASP-Bedrohungsmodell abschließen, aber bestimmte Elemente aus diesen Industriestandards können hilfreich sein, um sie zu berücksichtigen.

Nachdem Sie nun eine Bestandsaufnahme Ihrer Geräte gemacht haben, können Sie darüber nachdenken, bei welchen Diensten Sie angemeldet sind und womit diese verbunden sind - und welche Sie aus dem einen oder anderen Grund niemals verlieren dürfen. Haben Sie viele verschiedene Online-Konten, die alle mit einem einzigen Gmail-Konto verbunden sind? Haben Sie Passwörter recycelt, ohne die Zwei-Faktor-Authentifizierung (2FA) zu verwenden? Dies sind Dinge, die als Warnsignale erscheinen sollten.

Während dieses Prozesses könnten Sie bestimmte Dienste finden, die als Engpässe fungieren, diese werden oft als Single Points of Failure bezeichnet. Wenn sie ausfallen, gehackt werden oder wir den Zugang zu ihnen verlieren, ist unser digitales Leben verwirkt. Denken Sie bei der Überprüfung Ihrer Angriffsfläche daran, die Schaffung von "Single Points of Failure" zu vermeiden.

Eine häufige Schwachstelle ist das E-Mail-Konto. Viele Menschen haben nur ein einziges E-Mail-Konto, das als Stammkonto für alle ihre Online-Konten dient. Dies ist ein Paradebeispiel, denn wenn ich ein schwaches Passwort verwende und keine 2FA einsetze, gehe ich ein hohes Risiko ein. Hier können wir anfangen, nach Lösungen zu suchen, um dieses Risiko zu mindern. Durch den Einsatz von Passwortmanagern zur Erstellung eindeutiger Passwörter und die Verwendung einer starken Form von 2FA, wie z. B. Yubikey, wird Ihre Sicherheitslage gegen Angriffe auf Ihr E-Mail-Konto verbessert.

Dies ist nur ein kleines Beispiel dafür, wie eine Bedrohungsmodellierung aussehen könnte. Natürlich können Sie noch viel weiter gehen und viele verschiedene Bereiche jenseits von E-Mail untersuchen. Dies hängt auch von Ihrem Lebensstil und Ihren persönlichen Sicherheitsbedürfnissen ab. Der Durchschnittsbürger wird nicht dasselbe Sicherheitsbedrohungsmodell haben wie Edward Snowden. Wenn Sie darüber nachdenken, woher Ihre Bedrohungen kommen könnten, sollten Sie Dinge wie Ihren Beruf, Ihre demografischen Daten und Ihren Wohnort berücksichtigen. Die Bedrohungsmodelle sind so einzigartig wie Sie selbst! Erwarten Sie nicht, dass Ihre Datenschutz- und Sicherheitsanforderungen identisch mit denen anderer Personen sind.

Als Mitarbeiter einer Behörde mit drei Buchstaben wie der NSA, der CIA oder dem FBI könnten Sie für Mitglieder konkurrierender Behörden aus anderen Ländern von Interesse sein. Dies sollte Ihre Überlegungen darüber beeinflussen, welche Art von Bedrohungen realistisch sind.

Der Durchschnittsbürger konzentriert sich bei seiner Bedrohungsmodellierung wahrscheinlich auf die Vermeidung von Datenmaklern und Hackern, die seine Daten durch Datenschutzverletzungen preisgeben. Manche mögen argumentieren, dass diese Bedrohung für jeden gilt.

Wenn Sie Mitglied einer verfolgten Gruppe sind oder in einem repressiven Land leben, müssen Ihre Sicherheitsbedenken über die Verwendung sicherer Passwörter hinausgehen, da auch Ihre physische Sicherheit gefährdet ist. Wenn Sie von gesetzlichen Beschränkungen der reproduktiven Gesundheitsfürsorge betroffen sind, sollten Sie dies bei der Erstellung Ihres Bedrohungsmodells berücksichtigen.

Schritte zur Erhöhung Ihrer Sicherheit

Sobald Sie die wichtigsten Bedrohungen für Ihre Privatsphäre ermittelt haben, können Sie damit beginnen, Lösungen zu wählen, um sich und Ihre Daten zu schützen.

Schritt 1: Wählen Sie einen sicheren E-Mail-Anbieter

Der erste Schritt zum Schutz Ihrer Online-Daten sollte die Wahl eines sicheren E-Mail-Anbieters sein. Fast alle Online-Konten verlangen eine E-Mail-Adresse, daher ist ein starker Schutz ein Muss. Tuta bietet eine vollständige Ende-zu-Ende-Verschlüsselung, um Ihre Daten sowohl während der Übertragung als auch im Ruhezustand zu schützen. So haben Sie einen sicheren Ausgangspunkt für die Kommunikation, die Erstellung von Kalendern und die Organisation Ihrer Kontakte.

Schritt 2: Schützen Sie Ihr Login

Der Schutz dieser Konten erfordert sichere Kennwörter und 2FA. Dies können Sie erreichen, indem Sie den besten Passwortmanager für Ihre Bedürfnisse und Vorlieben auswählen. Wir haben eine Liste unserer bevorzugten Passwort-Manager erstellt, um Ihnen die Entscheidung zu erleichtern.

Wenn Sie diese Schritte befolgen, haben Sie begonnen, auf Ihr persönliches Bedrohungsmodell zu reagieren. Der Weg zum Datenschutz ist ein Marathon und kein Sprint, aber Sie können sich selbst auf die Schulter klopfen, denn wenn Sie ein sicheres E-Mail-Konto eingerichtet und einen Passwort-Manager verwendet haben, um sichere und eindeutige Passwörter für jedes Konto zu erstellen, haben Sie Ihr Risiko, dass Daten bei einem Verstoß preisgegeben werden, erheblich reduziert. Ein schnelles Ändern des Passworts für diesen speziellen Dienst und ein wachsames Auge auf eingehende Phishing-Mails werden viel bewirken.

Schritt 3: Hören Sie nicht auf zu lernen

Dies ist der wichtigste Schritt in Sachen Datenschutz, Cybersicherheit und Modellierung von Bedrohungen. Sobald Sie die ersten Schritte unternommen haben, können Sie Ihren Blickwinkel erweitern: Verwenden Sie ein mobiles Gerät, um Nachrichten an Freunde zu senden? Dies ist eine Gelegenheit, die Bedrohungen für Ihre Privatsphäre zu überprüfen. WhatsApp bietet zwar eine Ende-zu-Ende-Verschlüsselung, aber wenn Sie sich Sorgen um die Datenauswertung durch Big-Tech-Unternehmen machen, sollten Sie sich nach Alternativen umsehen. Was ist mit Ihrer Internetverbindung zu Hause? Verwenden Sie ein VPN? Sollten Sie in Erwägung ziehen, ein Postfach für den Empfang von Paketen zu nutzen, anstatt sie zu Ihnen nach Hause liefern zu lassen? Die Liste der neuen und spannenden Themen im Bereich des Datenschutzes wird immer länger.

Die Beteiligung an der breiteren Datenschutz-Community durch Artikel, Foren, Podcasts und Bücher ist eine gute Möglichkeit, Ihr Wissen über den Datenschutz zu erweitern. Indem wir zusammenarbeiten und unsere Erfahrungen austauschen, können wir alle unsere Online-Privatsphäre und Sicherheit erhöhen.

Bleiben Sie sicher und viel Spaß beim Verschlüsseln!